在Linux系統怎么實現證書簽發

這篇文章主要介紹“在Linux系統怎么實現證書簽發”,在日常操作中,相信很多人在在Linux系統怎么實現證書簽發問題上存在疑惑,小編查閱了各式資料,整理出簡單好用的操作方法,希望對大家解答”在Linux系統怎么實現證書簽發”的疑惑有所幫助!接下來,請跟著小編一起來學習吧!

公司主營業務:成都做網站、網站制作、移動網站開發等業務。幫助企業客戶真正實現互聯網宣傳,提高企業的競爭能力。成都創新互聯是一支青春激揚、勤奮敬業、活力青春激揚、勤奮敬業、活力澎湃、和諧高效的團隊。公司秉承以“開放、自由、嚴謹、自律”為核心的企業文化,感謝他們對我們的高要求,感謝他們從不同領域給我們帶來的挑戰,讓我們激情的團隊有機會用頭腦與智慧不斷的給客戶帶來驚喜。成都創新互聯推出崇左免費做網站回饋大家。

具體內容

在Linux系統里面已經集成了OpenSSL組件,但是考慮到本次生成的操作的步驟異常的復雜,所以強烈建議搭建拷貝我給出完整的配置。整個生成完畢之后還需要將證書轉換為 Java 可以使用的證書格式,而后才可以在 Tomcat 中進行配置。本次的開發為了方便的進行證書的下載,直接將所有的證書就生成在 ftp 指定的目錄下(/srv/ftp)為了方便保存,建立一個保存所有證書的文件夾:mkdir -p /srv/ftp/cas

2.1、簽發根證書

本次生成的證書為根證書,那么將根證書保存在“/srv/ftp/cas”目錄之中

1、 生成 CA 密鑰對:

openssl genrsa -out /srv/ftp/cas/cakey.pem 2048 RSA

生成一個使用 RSA 編碼的的密鑰信息,而后生成的文件保存到“/srv/ftp/cas/cakey.pem”該密鑰對的長度為 2048 個字節。

2、 生成根證書的簽發申請:

openssl req -new -key /srv/ftp/cas/cakey.pem -out /srv/ftp/cas/cacert.csr -subj /CN=cas.com

在證書訪問的時候必須以域名的形式出現(不要使用 ip),這個域名應該是你自己的。現在如果要進行本機的模擬,那么需要通過 windows 下的 hosts 進行修改。

3、 生成根證書的簽發申請:

openssl x509 -req -days 3650 -sha1 -extensions v3_ca -signkey /srv/ftp/cas/cakey.pem -in /srv/ftp/cas/cacert.csr -out /srv/ftp/cas/ca.cer

此簽發證書的有效時間為 10 年。

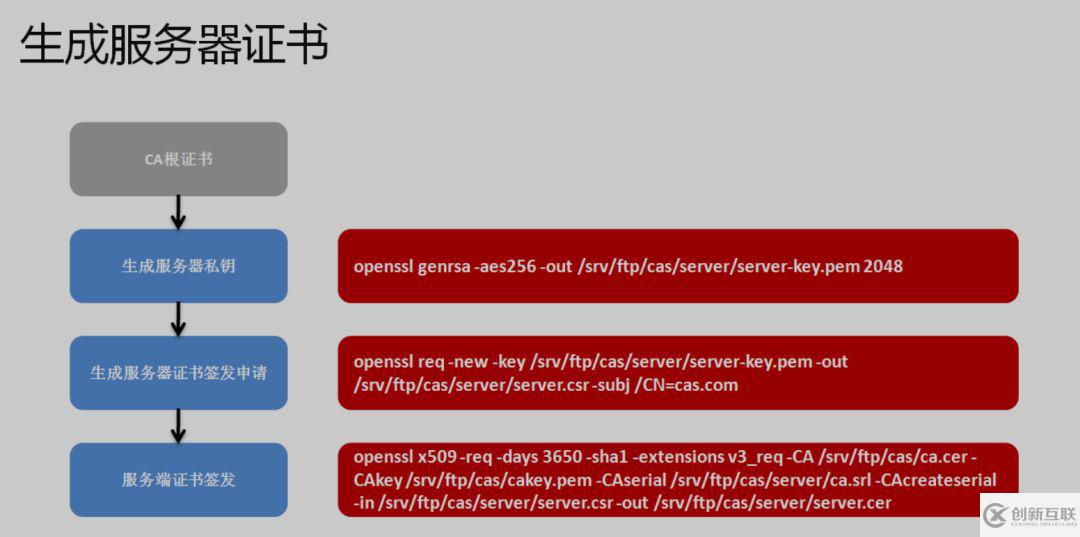

2.2、簽發服務器端證書

為了與根證書的保存區分,建議建立一個目錄:mkdir -p /srv/ftp/cas/server;

1、 生成服務器私鑰:

openssl genrsa -aes256 -out /srv/ftp/cas/server/server-key.pem 2048

服務器端生成私鑰的時候需要設置一個密碼,密碼為:mldnjava;

2、 生成服務器端證書的簽發申請,創建的時候依然需要輸入之前的密碼:

openssl req -new -key /srv/ftp/cas/server/server-key.pem -out /srv/ftp/cas/server/server.csr -subj /CN=cas.com

3、 生成服務器端證書的簽發申請,有效期為 10 年:

openssl x509 -req -days 3650 -sha1 -extensions v3_req -CA /srv/ftp/cas/ca.cer -CAkey /srv/ftp/cas/cakey.pem -CAserial /srv/ftp/cas/server/ca.srl -CAcreateserial -in /srv/ftp/cas/server/server.csr -out /srv/ftp/cas/server/server.cer

此時有了服務器端的證書之后才可以創建客戶端證書。

2.3、簽發客戶端證書

建立一個目錄保存客戶端證書信息:mkdir -p /srv/ftp/cas/client;

建立一個目錄保存客戶端證書信息:mkdir -p /srv/ftp/cas/client;

1、 生成客戶端私鑰:

openssl genrsa -aes256 -out /srv/ftp/cas/client/client-key.pem 2048

生成的時候輸入密碼:mldnjava;

2、 生成客戶端的證書申請:

openssl req -new -key /srv/ftp/cas/client/client-key.pem -out /srv/ftp/cas/client/client.csr -subj /CN=cas.com

3、 生成客戶端的簽發證書:

openssl x509 -req -days 365 -sha1 -CA /srv/ftp/cas/ca.cer -CAkey /srv/ftp/cas/cakey.pem -CAserial /srv/ftp/cas/server/ca.srl -in /srv/ftp/cas/client/client.csr -out /srv/ftp/cas/client/client.cer

此時最需要注意的是,該證書只針對于“cas.com”有效。

2.4、生成 Java 證書

現在使用了 OpenSSL 生成的數字證書和私鑰,如果要想在 java 的環境下使用,需要將其轉換為“PKCS#12”的編碼格式密鑰文件才可以被 Java 的 keytool 工具所管理

前提:此時 java 端的證書由于需要在 tomcat 上使用,那么最終的證書建議在 Tomcat 的目錄中保存,而 Tomcat 的路徑為“/usr/local/tomcat”。

1、 生成客戶端證書:

openssl pkcs12 -export -clcerts -name cas-client -inkey /srv/ftp/cas/client/client-key.pem -in /srv/ftp/cas/client/client.cer -out /srv/ftp/cas/client/client.p12

客戶端的證書隨后是需要發給客戶端瀏覽器的。

2、 生成服務器端證書,主要由 Tomcat 使用;

openssl pkcs12 -export -clcerts -name cas-server -inkey /srv/ftp/cas/server/server-key.pem -in /srv/ftp/cas/server/server.cer -out /srv/ftp/cas/server/server.p12

3、 將現在生成的服務器端證書導入到本機的受信認證證書

keytool -importcert -trustcacerts -alias cas.com -file /srv/ftp/cas/ca.cer -keystore /usr/local/tomcat/ca-trust.p12

那么此時 JDK 就表示當前要使用的證書已經得到了認可。

4、 查看所有的證書信息:

keytool -list -keystore /srv/ftp/cas/client/client.p12 -storetype pkcs12 -v

隨后還需要在客戶端進行證書的配置。

到此,關于“在Linux系統怎么實現證書簽發”的學習就結束了,希望能夠解決大家的疑惑。理論與實踐的搭配能更好的幫助大家學習,快去試試吧!若想繼續學習更多相關知識,請繼續關注創新互聯網站,小編會繼續努力為大家帶來更多實用的文章!

網頁名稱:在Linux系統怎么實現證書簽發

本文URL:http://m.newbst.com/article40/jecpho.html

成都網站建設公司_創新互聯,為您提供用戶體驗、做網站、網站維護、全網營銷推廣、微信公眾號、定制開發

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 品牌網站建設的三味珍火 2015-10-04

- 品牌網站建設:網站建設品牌的創造和功能 2022-09-30

- 品牌網站建設對企業的推廣和發展有哪些影響? 2022-10-26

- 中小型企業品牌網站建設的定位 2021-03-24

- 做品牌網站建設的必要性是什么? 2022-12-28

- 品牌網站建設中小企業要如何才能實現品牌網站的建設 2023-03-20

- 為什么要做品牌網站建設? 2021-12-04

- 哪些因素會影響品牌網站建設的質量 2022-11-15

- 深圳網站建設關于企業品牌網站建設 2022-06-20

- 成都品牌網站建設該怎樣才更有格調? 2016-10-08

- 品牌網站建設是需要注意的幾個方面? 2016-11-12

- 成都網站建設:品牌網站建設策劃 2016-09-15