嚴重的WindowsHTTP漏洞也會影響WinRM服務器

2022-10-10 分類: 網站建設

Windows IIS服務器的HTTP協議堆棧中存在一個可攻擊的漏洞,該漏洞還可用于攻擊未修補的Windows 10和公開暴露WinRM(Windows遠程管理)服務的服務器系統。

微軟已經在5月補丁中修補了漏洞編號為CVE-2021-31166的嚴重漏洞。

幸運的是,盡管該漏洞可能在遠程代碼執行(RCE)攻擊中被威脅濫用,但該漏洞僅影響Windows 10和Windows Server的2004和20H2版本。

Microsoft建議優先考慮修補所有受影響的服務器,因為該漏洞可能允許未經身份驗證的攻擊者,在易受攻擊的計算機上遠程執行任意代碼。

此外,在周末,安全研究員Axel Souchet發布了概念驗證漏洞利用代碼,該代碼可用于觸發藍屏死機,利用惡意制作的數據包,使未修補的系統崩潰。

企業更容易受到攻擊

該漏洞是在Windows IIS Web服務器用作協議偵聽器的HTTP協議堆棧(HTTP.sys)中發現的,用于處理HTTP請求。

但是,正如安全研究人員Jim DeVries所發現的那樣,它還會影響運行WinRM服務(Windows遠程管理的縮寫)的Windows 10和Server設備(Windows硬件管理功能集的一個組件,該組件還利用了易受攻擊的HTTP.sys)。

家庭用戶必須在其Windows 10系統上手動啟用WinRM服務,而企業Windows Server端點默認情況下已啟用WinRM,這使他們在運行2004或20H2版本時容易受到攻擊。

DeVries告訴BleepingComputer:“[CVE-2021-31166]常用于公司環境。默認情況下,它在服務器上處于啟用狀態。”

“我認為這對于家用PC而言并不是很大的風險,但是,如果有人將其與蠕蟲和勒索軟件結合使用,它可能會在企業環境中瘋狂運行。”

WinRM * IS *容易受到攻擊。這確實增加了易受攻擊的系統的數量,盡管沒有人會故意將該服務放在Internet上。 -吉姆·德弗里斯(@JimDinMN)2021年5月19日 超過200萬臺WinRM服務器暴露在互聯網上

CERT / CC漏洞分析師Will Dormann也證實了DeVries的發現,他使用Souchet的DoS漏洞成功地破壞了Windows系統,并暴露了WinRM服務。

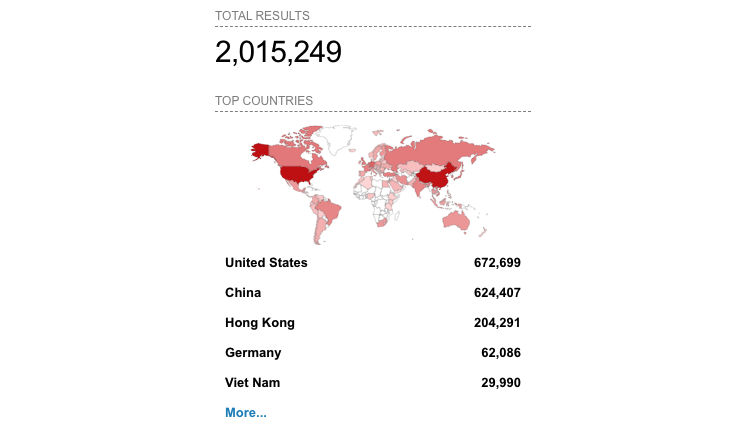

Dormann還發現, 超過200萬臺可受到攻擊的WinRM服務器暴露在互聯網上。

幸運的是,這些漏洞僅影響Windows 10和Windows Server(版本2004和20H2),而且其中只有一部分是易受攻擊的。

Windows系統在線公開WinRM(Will Dormann)

該漏洞的發布可能使攻擊者能夠更快地創建自己的漏洞,還可能允許遠程代碼執行。

但是,考慮到大多數受影響的Windows 10版本的家庭用戶可能已在上周更新了系統,因此影響也應該是有限的。

同樣,許多公司可能不會受到針對該漏洞的攻擊,因為它們通常不會在發布后立即部署最新的Windows Server版本。

本文名稱:嚴重的WindowsHTTP漏洞也會影響WinRM服務器

標題路徑:http://m.newbst.com/news22/204322.html

成都網站建設公司_創新互聯,為您提供品牌網站建設、電子商務、網站制作、自適應網站、標簽優化、關鍵詞優化

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 云原生架構日志監控優秀實踐 2022-10-10

- 為什么要做代碼簽名 2022-10-10

- 如何使用lazyCSRF在BurpSuite上生成強大的CSRFPoC 2022-10-10

- https證書費用是多少 2022-10-10

- 單云vs.多云的安全挑戰 2022-10-10

- https證書驗證的基本方法以及驗證的必要性 2022-10-10

- 什么是BGP服務器,BGP機房是什么? 2022-10-10

- 服務器被黑了怎么辦 2022-10-10

- 美國獨立主機應該如何選擇配置 2022-10-10

- 未來十年的云計算發展有什么期望? 2022-10-10

- 中國云計算企業迎來崛起新機會 2022-10-10

- 企業網站服務器租用幾個常見問題 2022-10-10

- 數據中心管理員IT行業標準培訓 2022-10-10

- 數據中心安全規范:重要的電纜防火指南 2022-10-10

- 云中端點安全的優秀實踐 2022-10-10

- 服務器災難恢復怎么處理?不同站點的不同方法 2022-10-10

- 多云環境的復雜性使數字化轉型面臨風險 2022-10-10

- 雙線服務器托管有哪些優勢? 2022-10-10

- 哪些方面的配置會影響到網絡服務器租用價格 2022-10-10