繼“永恒之藍(lán)”后,TellYouThePass正利用Log4Shell卷土重來

2022-10-11 分類: 網(wǎng)站建設(shè)

據(jù)securityaffairs消息,來自KnownSec 404 團(tuán)隊(duì)和深信服威脅情報(bào)團(tuán)隊(duì)的研究人員報(bào)告稱,TellYouThePass 勒索軟件正在利用Apache Log4j CVE-2021-44228漏洞卷土重來,針對(duì) Linux 和 Windows 系統(tǒng)發(fā)起進(jìn)攻。

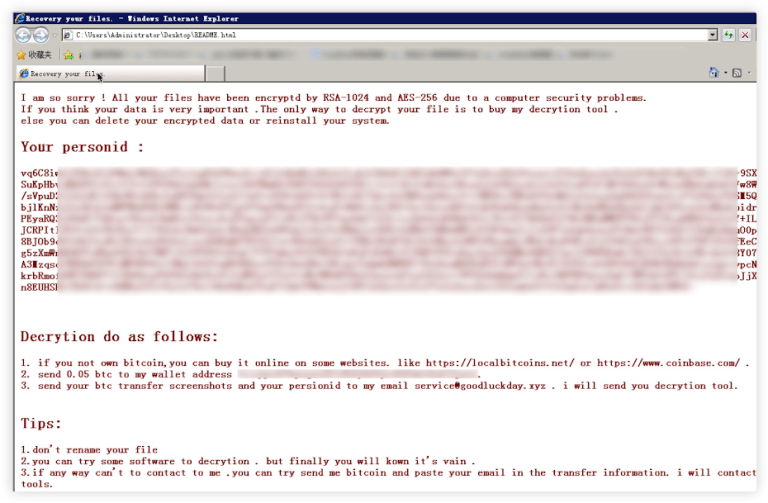

“12月13日,深信服終端安全團(tuán)隊(duì)和安服應(yīng)急響應(yīng)中心聯(lián)合監(jiān)測(cè)到一個(gè)名為Tellyouthepass的勒索病毒,該團(tuán)伙已對(duì)雙平臺(tái)進(jìn)行攻擊。深信服捕獲到大量Tellyouthepass勒索病毒攔截日志。”

“值得注意的是,這并不是 Tellyouthepass 勒索軟件第一次利用高危漏洞發(fā)動(dòng)攻擊。早在去年,它就曾利用'永恒之藍(lán)'漏洞攻擊多個(gè)組織單位。” 專家補(bǔ)充說。

自 2020 年夏季以來,TellYouThePass 勒索軟件一直處于非活動(dòng)狀態(tài),此番攻擊主要影響中國(guó)用戶。

Twitter 用戶 @80vul 報(bào)告稱,該勒索軟件的一部分被用于攻擊包括 Log4j2 RCE 漏洞在內(nèi)的互聯(lián)網(wǎng)老系統(tǒng)。

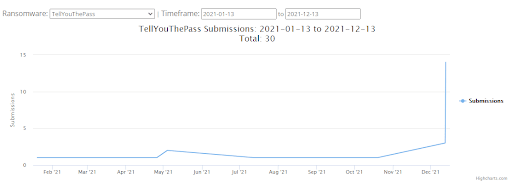

根據(jù)Curated Intelligence 的說法 ,ID-Ransomware (IDR) 指標(biāo)證實(shí)了此勒索軟件的提交數(shù)量激增。"Curated Intel "成員@PolarToffee用ID-Ransomware(IDR)指標(biāo)進(jìn)行了回應(yīng),證明在12月13日,有30多個(gè) 'TellYouThePass '勒索軟件的樣本被提交給IDR,表明在當(dāng)天這一勒索軟件的提交量突然激增。"

正如 Bleeping Computer 報(bào)道的那樣,研究員 German Fernandez還發(fā)現(xiàn)了該勒索軟件的 Linux 版本,它也能收集 SSH 密鑰并在受害者的網(wǎng)絡(luò)中橫向移動(dòng)。

不幸的是,TellYouThePass 并不是利用 Log4Shell 漏洞進(jìn)行操作的唯一勒索軟件,Conti 勒索軟件團(tuán)伙也曾利用 Log4Shell 漏洞攻擊VMware vCenter Server 。

BitDefender 還報(bào)告說,威脅行為者正在利用該漏洞傳播一種名為 Khonsari 的勒索軟件,該軟件可通過 Log4Shell 漏洞直接安裝。

文章名稱:繼“永恒之藍(lán)”后,TellYouThePass正利用Log4Shell卷土重來

當(dāng)前URL:http://m.newbst.com/news30/204380.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供微信小程序、關(guān)鍵詞優(yōu)化、商城網(wǎng)站、全網(wǎng)營(yíng)銷推廣、網(wǎng)站內(nèi)鏈、網(wǎng)站維護(hù)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- PDF文檔簽名證書是什么?有什么作用? 2022-10-11

- 邊緣計(jì)算在商業(yè)物聯(lián)網(wǎng)部署中的作用 2022-10-11

- https的ssl證書該怎么申請(qǐng)?https是什么意思? 2022-10-11

- 站群服務(wù)器租用需要注意哪些問題? 2022-10-10

- 市面上主要的云計(jì)算主機(jī)服務(wù)形式分類 2022-10-10

- 如何增強(qiáng)并保護(hù)混合、多云IT環(huán)境? 2022-10-10

- 租用服務(wù)器做小程序需要多少錢? 2022-10-11

- 免備案服務(wù)器有什么優(yōu)勢(shì)? 2022-10-11

- 什么是小程序https 2022-10-11

- 常見網(wǎng)絡(luò)攻擊之CC攻擊&防御手段!莫錯(cuò)過! 2022-10-11

- 選擇香港高防服務(wù)器的注意因素 2022-10-11

- 香港云主機(jī)哪家好? 2022-10-10

- 免費(fèi)ssl證書購(gòu)買的可能性以及申請(qǐng)機(jī)構(gòu) 2022-10-10

- 導(dǎo)出https證書的方法 2022-10-10

- 綠色數(shù)據(jù)中心:數(shù)字世界中提高能源效率的關(guān)鍵 2022-10-10

- 網(wǎng)站證書安裝的基本事項(xiàng)以及好處 2022-10-10

- 金融業(yè)正引領(lǐng)著多云技術(shù)的發(fā)展 2022-10-10

- 關(guān)于云技術(shù)未來的六大趨勢(shì) 2022-10-10

- idc數(shù)據(jù)中心是什么意思? 2022-10-10