隱藏在網(wǎng)站CSS中的竊密腳本

2022-10-06 分類: 網(wǎng)站建設(shè)

在過去的兩年里,網(wǎng)絡(luò)犯罪分子使用了各種各樣的方法來在網(wǎng)上商城的各個地方隱藏針對Credit Card的信息竊取代碼,以防止被安全檢測方案所發(fā)現(xiàn),而這些信息竊取代碼也被稱之為Web Skimmer或Magecart腳本。

在此之前,研究人員曾在網(wǎng)站Logo、縮略圖標(biāo)、內(nèi)部圖像、實(shí)時聊天窗口、社交媒體分享按鈕以及熱門JavaScript庫中發(fā)現(xiàn)過Web Skimmer的身影。但是,最近發(fā)現(xiàn)的惡意代碼宿主已經(jīng)涉及到了CSS文件了。

CSS文件代表層疊樣式表,在瀏覽器內(nèi)使用CSS文件可以加載各種規(guī)則以對網(wǎng)頁元素進(jìn)行樣式化定義。這些CSS文件通常包含描述各種頁面元素的顏色、文本大小、各種元素之間的填充、字體設(shè)置等的相關(guān)代碼。

然而,現(xiàn)在的CSS已經(jīng)不是21世紀(jì)初的樣子了。在在過去的十年里,CSS語言已經(jīng)發(fā)展成為了一種強(qiáng)大的實(shí)用工具,Web開發(fā)人員現(xiàn)在正在使用它來創(chuàng)建強(qiáng)大的動畫,而很少甚至幾乎沒有人會選擇使用JavaScript。

CSS語言最近增加的一個功能,即添加CSS變量,這種變量可以用于存儲某些之后需要復(fù)用或調(diào)用的內(nèi)容。

荷蘭安全公司Sanguine Security(SanSec)的創(chuàng)始人Willem de Groot表示,目前至少有一個網(wǎng)絡(luò)犯罪團(tuán)伙正在使用CSS變量來進(jìn)行攻擊。Web skimmer團(tuán)伙首先會獲取一個在線商店的訪問權(quán)限,然后修改其CSS和JavaScript文件,并向其中注入惡意代碼。

在CSS代碼中,他們會添加一個CSS變量,這個變量中存儲的是他們需要在被攻擊商店中加載Web Skimmer代碼的URL地址,而這個CSS變量會通過一個看似無害的JavaScript代碼(注入到在線商店中的其他地方)中進(jìn)行調(diào)用。

下圖顯示的是CSS文件中的CSS變量:

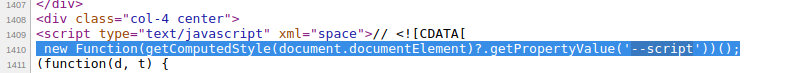

下圖顯示的是JavaScript代碼調(diào)用CSS變量的代碼段:

Web安全工具通常只掃描JavaScript代碼,而不會掃描CSS文件。除此之外,它們只會掃描JavaScript代碼的靜態(tài)版本,而并不會實(shí)際執(zhí)行這些JavaScript腳本。

這樣做是為了避免在網(wǎng)上商店里制造空的購物車或影響在線商店的分析平臺。這也就意味著,隱藏在CSS變量中的惡意代碼在大多數(shù)平臺上都不會被發(fā)現(xiàn),即使這些網(wǎng)站使用了功能強(qiáng)大的Web應(yīng)用程序防火墻和Web安全掃描器。

Willem de Groot表示,他們在最新發(fā)現(xiàn)的Web Skimmer代碼之中,發(fā)現(xiàn)了一個標(biāo)準(zhǔn)的鍵盤記錄程序。自從通過Twitter發(fā)布了相關(guān)報(bào)告之后,它似乎在一個小時之后就被下線了。他說到:“我們還發(fā)現(xiàn)了一些其他受此技術(shù)感染的在線商店,然而這些基礎(chǔ)設(shè)施自今年9月份以來貌似就已經(jīng)上線了,因?yàn)榇饲斑€有十多次傳統(tǒng)攻擊也使用過這些基礎(chǔ)設(shè)施。由此我們推斷,這些CSS文件貌似是攻擊者進(jìn)行新技術(shù)實(shí)驗(yàn)的一個部分。”

盡管這種通過使用CSS規(guī)則作為代理來加載Web Skimmer代碼的技術(shù)無疑是一種創(chuàng)新,但Willem de Groot也表示在線商店的店主或者在線購物用戶其實(shí)并不用過多的擔(dān)心。他表示:“雖然大多數(shù)研究都涉及到了JavaScript Skimming攻擊,但大部分的Skimming都發(fā)生在服務(wù)器上,而我們是無法在服務(wù)器上觀察到相關(guān)攻擊行為的。在今年我們所進(jìn)行的取證調(diào)查活動中,我們發(fā)現(xiàn)在65%的攻擊情況下,服務(wù)器端Skimmer代碼隱藏在數(shù)據(jù)庫、PHP代碼或Linux系統(tǒng)進(jìn)程之中。”

正如ZDNet周一在一篇關(guān)于SanSec另一項(xiàng)調(diào)查結(jié)果的文章中所解釋的那樣,購物者保護(hù)自己免受Web Skimmer攻擊的最簡單方法就是使用為一次性付款設(shè)計(jì)的虛擬支付卡。這些卡片由一些銀行或在線支付服務(wù)商提供,允許購物者在虛擬卡片中存入一筆固定金額的錢,該卡在一次交易或一小段時間后將會到期。如果卡片的詳細(xì)信息被攻擊者竊取,那么一旦虛擬卡過期,卡片數(shù)據(jù)將不再有效。

原文地址:https://www.freebuf.com/articles/web/258971.html

本文標(biāo)題:隱藏在網(wǎng)站CSS中的竊密腳本

文章起源:http://m.newbst.com/news32/202382.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站導(dǎo)航、做網(wǎng)站、App開發(fā)、企業(yè)建站、面包屑導(dǎo)航、移動網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 外企使用美國服務(wù)器的五大優(yōu)勢 2022-10-06

- 選擇佛山高防服務(wù)器,做好這些方面才可靠 2022-10-06

- Directadmin控制面板開啟ZendOptimizer 2022-10-06

- 免費(fèi)ssl證書下載的步驟以及頒發(fā)機(jī)構(gòu) 2022-10-06

- https加密方式是什么?https加密原理是什么? 2022-10-06

- 互聯(lián)網(wǎng)為什么需要https 2022-10-06

- Godaddyssl證書是怎么樣的數(shù)字證書? 2022-10-06

- 部署https證書的端口是什么 2022-10-06

- 云計(jì)算的戰(zhàn)爭遠(yuǎn)沒結(jié)束 2022-10-06

- 云計(jì)算是否適合你的商業(yè)模式 2022-10-06

- 云邊緣混合戰(zhàn)略如何影響物聯(lián)網(wǎng)的成功 2022-10-06

- 5G給云計(jì)算和邊緣計(jì)算協(xié)同發(fā)展帶來廣闊空間 2022-10-06

- 云計(jì)算要學(xué)什么?云計(jì)算學(xué)習(xí)路線梳理 2022-10-06

- “馬其諾防線”失效,如何做好容器云安全? 2022-10-06

- 阿里云https證書好不好 2022-10-06

- 謹(jǐn)防數(shù)據(jù)中心無序發(fā)展 2022-10-06

- 在云平臺上進(jìn)行網(wǎng)站測試的好處 2022-10-06

- 數(shù)據(jù)中心正在縮小,但不會消失 2022-10-06

- 關(guān)于三大公有云平臺的網(wǎng)絡(luò)安全不可不了解的四個關(guān)鍵領(lǐng)域 2022-10-06