巧用iptables防御DDoS攻擊!

2021-02-21 分類: 網站建設

SYN Flood (SYN洪水) 是種典型的DoS (Denial of Service,拒絕服務) 攻擊,屬于DDos攻擊的一種。遭受攻擊后服務器TCP連接資源耗盡,最后停止響應正常的TCP連接請求。盡管這種攻擊已經出現了十多年,但它的變種至今仍能看到。雖然能有效對抗SYN洪泛的技術已經存在,但是沒有對于TCP實現的一個標準的補救方法出現。今天小編將詳述這種攻擊原理以及對抗SYN洪水的方法~

防御 SYN Flood攻擊

配置iptables規則

Iptables防火墻我們可以理解為Linux系統下的訪問控制功能,我們可以利用Iptables來配置一些規則來防御這種攻擊。強制SYN數據包檢查,保證傳入的tcp鏈接是SYN數據包,如果不是就丟棄。

- #iptables -A INPUT -p tcp --syn -m state --state NEW -j DROP

強制檢查碎片包,把帶有傳入片段的數據包丟棄。

- #iptables -A INPUT -f -j DROP

丟棄格式錯誤的XMAS數據包。

- #iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

丟棄格式錯誤的NULL數據包。

- #iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

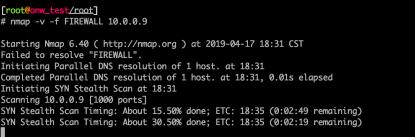

當Iptables配置完成后我們可以使用nmap命令對其驗證

- # nmap -v -f FIREWALL IP

- # nmap -v -sX FIREWALL IP

- # nmap -v -sN FIREWALL IP

例如:

其他防御方式:

除此之外針對SYN攻擊的幾個環節,我們還可以使用以下處理方法:

方式1:減少SYN-ACK數據包的重發次數(默認是5次)

- sysctl -w net.ipv4.tcp_synack_retries=3

- sysctl -w net.ipv4.tcp_syn_retries=3

方式2:使用SYN Cookie技術

- sysctl -w net.ipv4.tcp_syncookies=1

方式3:增加backlog隊列(默認是1024):

- sysctl -w net.ipv4.tcp_max_syn_backlog=2048

方式4:限制SYN并發數:

- iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT --limit 1/s

文章標題:巧用iptables防御DDoS攻擊!

文章地址:http://m.newbst.com/news34/102184.html

成都網站建設公司_創新互聯,為您提供網站排名、企業網站制作、手機網站建設、網頁設計公司、關鍵詞優化、微信公眾號

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 社交電商和內容電商的崛起,都有哪些新玩法? 2021-02-21

- 域名還有投資價值嗎?如何進行域名投資 2021-02-21

- SEO優化中的技術規范文檔 2021-02-21

- 用Redis輕松實現秒殺系統 2021-02-21

- 剛成立的企業要不要做營銷推廣?全網營銷的好處是什么? 2021-02-21

- 改變世界的四大技術,你的世界將被改變 2021-02-21

- 官方說法:網站流量異常,如何正確反饋? 2021-02-21

- 整合做強網站才是SEO的關鍵 2021-02-21

- 小程序紛紛布局新零售 2021-02-21

- 面向企業的10個最佳商業智能工具 2021-02-21

- 想做電商,你確定知道怎么做嗎 2021-02-21

- 小程序對實體行業有哪些作用 2021-02-21

- 什么是網頁設計?一般有哪些規范? 2021-02-21

- 哪些企業適合做網絡營銷推廣 2021-02-21

- 社交電商為何發展如此快速 2021-02-21

- Photoshop“蒙版”怎么做? 2021-02-21

- 老是找不準需求?因為你不是“最優解” 2021-02-21

- 推薦幾個實用的PHP開源庫 2021-02-21

- 把用戶當人把自己當人 網站內容要說人話 2021-02-21