OpenSSL爆嚴重DoS和證書驗證漏洞

2022-10-06 分類: 網站建設

OpenSSL是一個功能豐富且自包含的開源安全工具箱。它提供的主要功能有:SSL協議實現(包括SSLv2、SSLv3和TLSv1)、大量軟算法(對稱/非對稱/摘要)、大數運算、非對稱算法密鑰生成、ASN.1編解碼庫、證書請求(PKCS10)編解碼、數字證書編解碼、CRL編解碼、OCSP協議、數字證書驗證、PKCS7標準實現和PKCS12個人數字證書格式實現等功能。OpenSSL采用C語言作為開發語言,這使得它具有優秀的跨平臺性能。OpenSSL支持Linux、UNIX、windows、Mac等平臺。

3月25日,OpenSSL發布安全公告,稱在更新的1.1.1k版本中修復了2個高危安全漏洞:CVE-2021-3449和CVE-2021-3450。

CVE-2021-3449: 該漏洞是空指針間接引用引發的DoS 漏洞,但該漏洞只影響OpenSSL 服務器實例,不影響客戶端。 CVE-2021-3450: 該漏洞是CA證書驗證不當漏洞,既影響服務器也影響客戶端實例。 CVE-2021-3449

在重新協商的過程上,客戶端發送惡意ClientHello 消息就可以觸發該漏洞,引發服務器奔潰。如果TLSv1.2的renegotiation ClientHello 忽略了signature_algorithms 擴展,但是包含signature_algorithms_cert 擴展,那么空指針間接引用就會引發奔潰和DoS 攻擊。

該漏洞影響啟用了TLSv1.2和重新協商的OpenSSL 1.1.1到1.1.1j版本,漏洞不影響OpenSSL 客戶端。由于TLSv1.2和重新協商是OpenSSL 服務器的默認配置,因此許多服務器都受到該漏洞的影響。

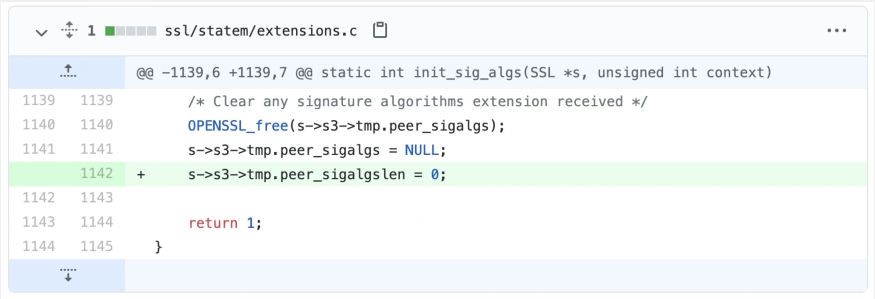

修復該DoS bug只需要一行代碼,具體來說就是將peer_sigalgslen 設置為0。

CVE-2021-3449補丁

CVE-2021-3450

CVE-2021-3450漏洞是CA 證書驗證繞過漏洞,與X509_V_FLAG_X509_STRICT flag有關。該flag是OpenSSL 用來禁用損壞的證書流,并需要證書通過X509 規則的驗證。

但是由于一個回歸bug的存在,OpenSSL v1.1.1h及以上版本受到該漏洞的影響。幸運的是該flag在這些版本中并不是默認設置的。從OpenSSL v 1.1.1h版本開始,會對編碼的橢圓曲線參數進行額外的嚴格檢查。但是在檢查的實現中存在錯誤,導致之前的確認鏈上證書的檢查結果是之前覆寫的有效的CA 證書。因此,OpenSSL 實例無法檢查非CA 證書不能是其他證書的發布者,因此攻擊者可以利用這個漏洞來進行證書繞過。

總結

這兩個漏洞都不影響OpenSSL 1.0.2版本,新發布的OpenSSL 1.1.1k版本修復了這兩個漏洞,研究人員建議用戶盡快進行升級更新,以保護其OpenSSL實例。

本文名稱:OpenSSL爆嚴重DoS和證書驗證漏洞

當前鏈接:http://m.newbst.com/news34/202534.html

成都網站建設公司_創新互聯,為您提供靜態網站、品牌網站設計、域名注冊、微信小程序、定制網站、ChatGPT

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 云數據中心的發展趨勢 2022-10-06

- Azure應用服務漏洞造成數百個源碼庫泄露 2022-10-06

- 云計算在未來發展中的重要性體現在哪里? 2022-10-06

- 云主機是什么,是獨立服務器嗎? 2022-10-06

- 什么是IDC數據中心?IDC數據中心是做什么的? 2022-10-06

- httpsssl證書是怎么進行數據信息的保護的? 2022-10-06

- EV證書適合什么企業? 2022-10-06

- 在國內如何安裝ssl證書 2022-10-06

- Linux的ssl證書安裝 2022-10-06

- 服務器之家:高防服務器究竟能夠防御哪些類型的攻擊 2022-10-06

- https證書原理怎樣生成https證書 2022-10-06

- 服務器哪家好?服務器租用如何選擇好的商家? 2022-10-06

- 外包orDIY?邊緣計算該怎么挑? 2022-10-06

- 跨境電商租用高防服務器好在哪 2022-10-06

- 視頻網站選擇什么樣的云主機合適? 2022-10-06

- 服務器安全狗防護日志功能介紹 2022-10-06

- 10個關于公有云的誤解 2022-10-06

- 云計算成為數據倉庫的新重心 2022-10-06

- 美國服務器帶寬大小如何選擇? 2022-10-06