蜜罐如何在攻防演練中戰(zhàn)術(shù)部防?

2022-10-12 分類: 網(wǎng)站建設(shè)

蜜罐是一種軟件應(yīng)用系統(tǒng),用來稱當(dāng)入侵誘餌,引誘黑客前來攻擊。攻擊者入侵后,通過監(jiān)測與分析,就可以知道他是如何入侵的,隨時了解針對組織服務(wù)器發(fā)動的最新的攻擊和漏洞。

在開始閱讀這篇文章之前,請先仔細(xì)看看以下幾個問題,如果它們剛好是你關(guān)心的,請繼續(xù)下面的文章內(nèi)容。

你是否除了需要知道是否有入侵,還需要知道對方的目標(biāo)是什么?軌跡是什么?行為是什么?工具是什么? 比較而言,攻防演練快速反應(yīng)場景下,你是更希望得到“大而全的數(shù)據(jù)”,還是“對的數(shù)據(jù)”? 傳統(tǒng)攻防中,防守者要100%聚精會神,而攻擊者只需要幸運一次……你希望延續(xù)這個局面,還是反轉(zhuǎn)這個局面? 你是否直覺上認(rèn)可蜜罐的價值,然而卻依然覺得其歷史和復(fù)雜性有那么一丟丟讓你猶豫,而保持觀望態(tài)度? 正文

網(wǎng)絡(luò)攻防演練活動以模擬真實攻擊為重要標(biāo)準(zhǔn),對參與演練單位的各類系統(tǒng)進(jìn)行滲透,通過設(shè)定演練規(guī)則,根據(jù)統(tǒng)計攻擊和防守方得失分情況,判定防守方防護(hù)能力水平。在這個過程中,防守方對攻擊方是誰、從哪里發(fā)動攻擊、用何種手段均一無所知,處于“攻防不對稱”下的天然劣勢。

本次我們將以某個行業(yè)開展的攻防演練活動為示例,從防守方的視角,看其怎樣利用欺騙偽裝技術(shù),實現(xiàn)主動對抗,及時誘捕、發(fā)現(xiàn)、處置、溯源,甚至反制攻擊者。

在該次攻防演練活動中,十?dāng)?shù)支攻擊隊伍組成藍(lán)軍,對全國分支機(jī)構(gòu)和直屬單位的互聯(lián)網(wǎng)信息系統(tǒng)進(jìn)行模擬攻擊。本次由藍(lán)軍對參與演練單位的各類系統(tǒng)發(fā)起挑戰(zhàn),不限制攻擊路徑。

戰(zhàn)術(shù)1——知己知彼

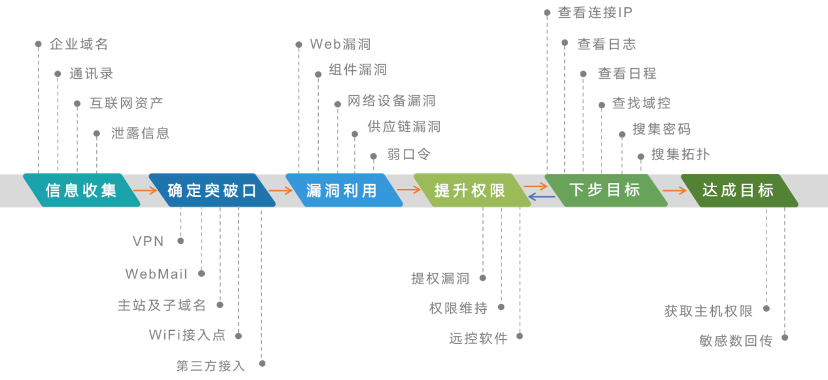

分析攻擊者的攻擊路徑,制定戰(zhàn)術(shù)布防策略。

通常情況下,攻擊者會在攻擊前期對目標(biāo)信息系統(tǒng)進(jìn)行全面的信息收集,以期望找到處于嚴(yán)控防護(hù)手段之外的站點或路徑,利用漏洞獲取Web服務(wù)器權(quán)限,或者采用0day攻擊、社會工程學(xué)、物理入侵等手段突破或繞過邊界防護(hù),進(jìn)入內(nèi)網(wǎng)。

攻擊者常利用的突破口多為對外開放的站點、服務(wù)上存在的漏洞、未經(jīng)嚴(yán)格控制而開放的測試站點等。防守方應(yīng)當(dāng)提前分析自身網(wǎng)絡(luò)特性,找到攻擊者最可能“光顧”的區(qū)域,加強(qiáng)防護(hù)的同時,在相應(yīng)區(qū)域內(nèi)的關(guān)鍵信息節(jié)點部署蜜罐,使攻擊者在信息收集階段受到干擾,進(jìn)而誘導(dǎo)攻擊者對蜜罐發(fā)動攻擊。

根據(jù)分析,該行業(yè)的互聯(lián)網(wǎng)應(yīng)用均部署在互聯(lián)網(wǎng)大區(qū)中,攻擊者從互聯(lián)網(wǎng)應(yīng)用突破的路徑在該區(qū)域。因此,偽裝欺騙系統(tǒng)最終決定部署在該區(qū)域中。

網(wǎng)絡(luò)異常行為監(jiān)測,分析攻擊者攻擊意圖。

攻擊者在進(jìn)行信息收集時,會借用各類掃描工具向目標(biāo)資產(chǎn)發(fā)送探測請求,進(jìn)行信息收集。這些由探測工具發(fā)送的各類探測包,屬于異常網(wǎng)絡(luò)行為,這些探測行為背后,醞釀著各類可能發(fā)生的攻擊動作。因此,防守方應(yīng)監(jiān)測網(wǎng)絡(luò)中的異常網(wǎng)絡(luò)行為,包括任意端口探測、Ping探測、ARP探測等。

蜜罐進(jìn)程級的監(jiān)控能力,能夠監(jiān)控和記錄攻擊者進(jìn)入蜜罐后的所有動作進(jìn)行。Web類的蜜罐還可識別和記錄攻擊者使用的攻擊方法和攻擊載荷,可作為判斷攻擊者意圖的重要依據(jù)。

防守方將由蜜罐收集的信息匯總至欺騙偽裝平臺,由平臺進(jìn)行統(tǒng)一分析,根據(jù)攻擊者的攻擊意圖戰(zhàn)略調(diào)整監(jiān)控防御節(jié)點,做到因“敵“制宜。

戰(zhàn)術(shù)3——誘敵深入

蜜罐高度模擬真實資產(chǎn),誘導(dǎo)攻擊者進(jìn)入欺騙偽裝系統(tǒng)。

對于防守方,如何在敵暗我明的情況下盡量爭取主動權(quán),搶占先機(jī)呢?答案是采用主動誘捕戰(zhàn)術(shù)。

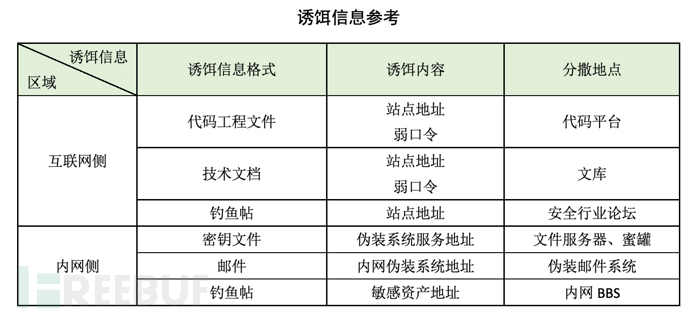

主動誘捕主要作用于演練活動啟動前2-3天內(nèi),此時攻擊方正廣泛收集目標(biāo)資產(chǎn)信息,防守方的目標(biāo)是污染攻擊方掌握的資產(chǎn)情報,并誘導(dǎo)攻擊者優(yōu)先訪問偽裝探針節(jié)點。

探針節(jié)點的作用包括兩部分,首先是監(jiān)測探針?biāo)渴鹁W(wǎng)絡(luò)中的掃描探測行為,其次是通過綁定蜜罐將蜜罐服務(wù)映射至所部署網(wǎng)絡(luò)中。因此,探針節(jié)點應(yīng)盡可能覆蓋核心區(qū)域的C類網(wǎng)段或VLANs,可部署在虛擬機(jī)或?qū)S糜布O(shè)備中。

主要戰(zhàn)術(shù)動作有:

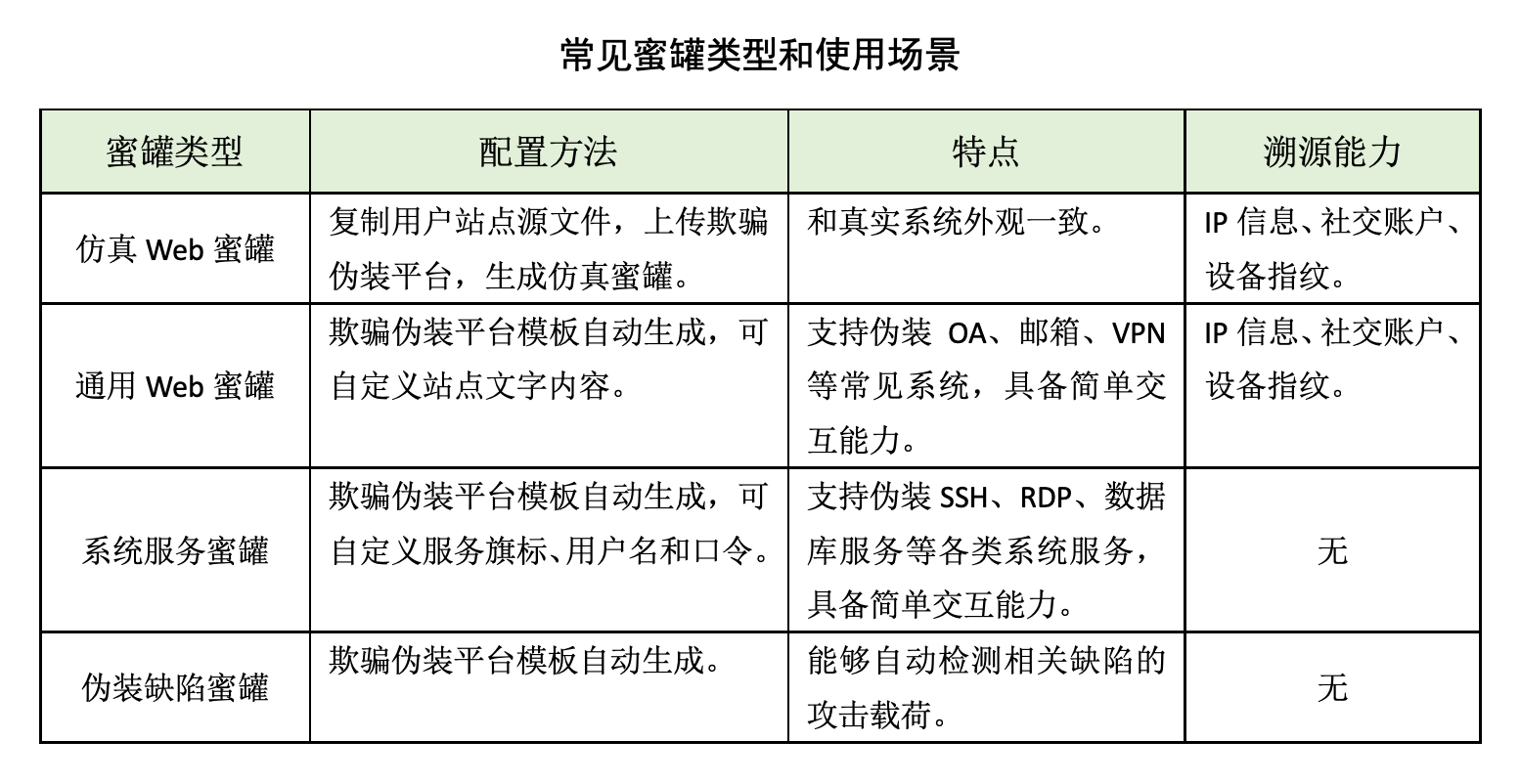

(1) 制作具有真實性和迷惑性的Web蜜罐。

(2) 將仿真Web蜜罐、通用Web蜜罐綁定至若干探針節(jié)點,通過地址轉(zhuǎn)換、域名綁定等措施將探針節(jié)點發(fā)布至互聯(lián)網(wǎng)。

通過地址轉(zhuǎn)換(NAT)設(shè)備,將探針節(jié)點服務(wù)映射到公網(wǎng)。 通過四層和七層協(xié)議的負(fù)載均衡設(shè)備,通過端口映射或反向代理將探針節(jié)點服務(wù)發(fā)布到公網(wǎng)。(3) 在代碼平臺、文庫、安全論壇、社交網(wǎng)絡(luò)分撒探針節(jié)點的互聯(lián)網(wǎng)地址作為誘餌。

主動誘捕戰(zhàn)術(shù)執(zhí)行時應(yīng)注意以下幾點:

防守方應(yīng)早于演練啟動前,發(fā)布互聯(lián)網(wǎng)探針節(jié)點,并進(jìn)行充分測試。 仿真蜜罐應(yīng)保證真實性和誘惑性。 為提升真實性,應(yīng)避免使用系統(tǒng)服務(wù)和缺陷偽裝服務(wù)蜜罐。 蜜罐被觸發(fā)后,應(yīng)及時處理告警信息,并根據(jù)攻擊方動態(tài)調(diào)整蜜罐配置,必要時下線蜜罐,避免攻擊者發(fā)現(xiàn)蜜罐后,為掩蓋自己身份,將蜜罐地址隨意分發(fā),誘導(dǎo)無關(guān)人員訪問,污染蜜罐告警數(shù)據(jù)。 戰(zhàn)術(shù)4——強(qiáng)強(qiáng)聯(lián)合

將WAF識別的可疑信息聯(lián)動至蜜罐,由欺騙偽裝平臺實現(xiàn)分析研判。

攻防演練中WAF作為Web應(yīng)用的重要防線,能夠識別出大部分攻擊行為,為獲取更多攻擊者信息,本次演練中,防守方設(shè)定WAF與欺騙偽裝平臺進(jìn)行聯(lián)動,將可疑訪問轉(zhuǎn)發(fā)至蜜罐中,采集攻擊者信息。

戰(zhàn)術(shù)動作如下:

WAF應(yīng)具備自定義攔截頁面和重定向能力。 WAF檢測策略應(yīng)進(jìn)行優(yōu)化,盡可能消除誤報,避免將正常請求重定向至蜜罐。 攻擊者觸發(fā)WAF攔截策略后,將被重定向至攔截頁面,攔截頁面具備溯源能力,攻擊者信息會傳遞至欺騙偽裝平臺后臺。WAF聯(lián)動戰(zhàn)術(shù)執(zhí)行時應(yīng)注意以下幾點:

WAF檢測策略應(yīng)能保證較低的誤報率。 避免在訪問量較大的系統(tǒng)使用該戰(zhàn)術(shù)。 戰(zhàn)術(shù)5——定位溯源

欺騙偽裝平臺收集匯總信息,分析繪制攻擊者畫像。

攻防演練活動中,防守方對攻擊方行為、遺留文件、身份信息等進(jìn)行分析和判斷,并向指揮部報告,可獲得加分。因此,防守方在發(fā)現(xiàn)和研判攻擊事件時,應(yīng)能采集和記錄攻擊行為和身份信息。

在經(jīng)過主動誘捕和WAF聯(lián)動戰(zhàn)術(shù)的后,已基本完成攻擊者的信息采集,收集到的信息可支撐對攻擊者的追蹤和溯源,從而對攻擊態(tài)勢進(jìn)行研判。該戰(zhàn)術(shù)依賴情報的完善程度,根據(jù)獲取到的攻擊者信息不同,追蹤溯源動作包括IP信息溯源和社交信息溯源。

(1) IP信息溯源

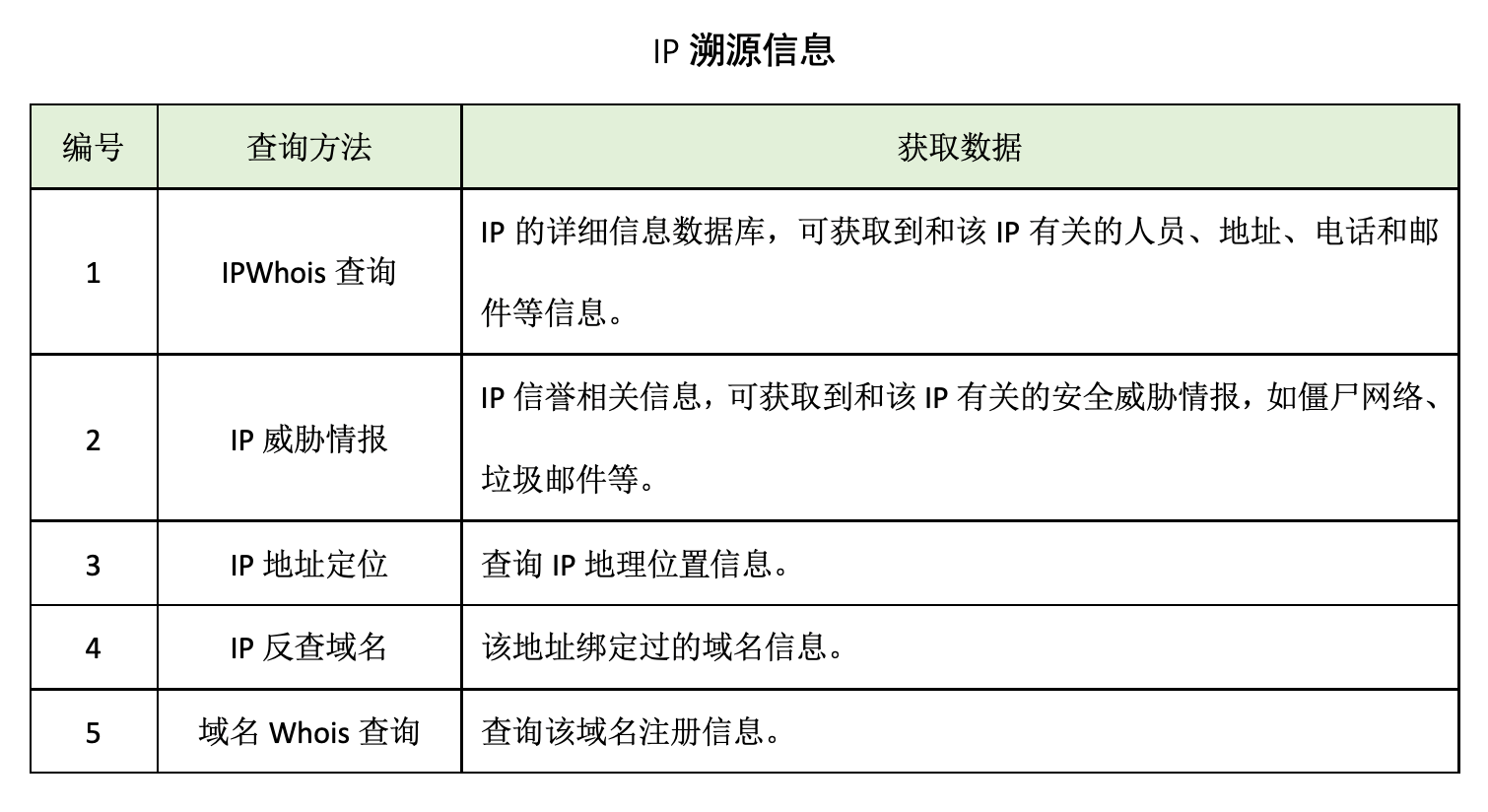

欺騙偽裝平臺獲得攻擊者IP后,可從以下幾個方面對攻擊者進(jìn)行畫像:

根據(jù)上述查詢方法,可以對某個IP進(jìn)行多維度的信息查詢,通過關(guān)聯(lián)人員、地址、注冊單位、郵件、域名關(guān)鍵字等信息,可對攻擊IP進(jìn)行畫像,進(jìn)而參考社交信息溯源進(jìn)一步管理分析,可將攻擊者定位至自然人、單位組織。

(2) 社交信息溯源

欺騙偽裝平臺能夠抓取攻擊者社交賬戶信息,下面介紹一種基于已知社交身份信息進(jìn)行信息關(guān)聯(lián)查詢和整合分析的方法,僅限于攻防演練中防守戰(zhàn)術(shù)使用,不得違反相關(guān)法律規(guī)定,危害公民隱私信息。

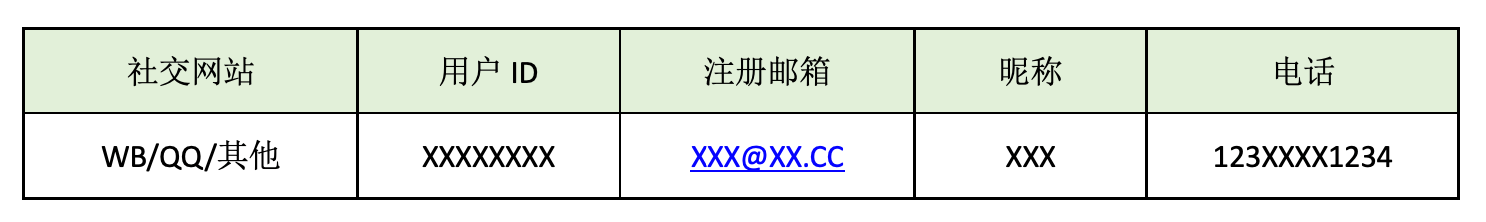

常見社交賬戶信息包括以下內(nèi)容:

關(guān)聯(lián)查詢方法包括:

訪問其社交網(wǎng)站,檢測有無個人信息泄露。 利用支付平臺,查詢其真實姓名。 利用通信平臺,添加好友,套取信息。 利用其注冊昵稱,查詢在其他站點同名注冊者。 將各平臺獲取的信息整合,完整拼湊出自然人畫像。 戰(zhàn)術(shù)6——乘勝追擊

通過對攻擊者行為日志的紀(jì)錄,定位敵人實現(xiàn)技術(shù)反制。

此戰(zhàn)術(shù)僅限在攻防演練活動中使用,不得違反相關(guān)法律規(guī)定對未授權(quán)目標(biāo)進(jìn)行探測和掃描。

技術(shù)反制措施包括反向掃描攻擊IP、利用蜜罐服務(wù)定向魚叉攻擊入侵攻擊者,最終實現(xiàn)對其技術(shù)反制的目標(biāo)。參考戰(zhàn)術(shù)動作如下:

(1) 反向掃描:

防守方發(fā)現(xiàn)攻擊IP后,通過IP查詢確定其是否為惡意IP,使用掃描器對目標(biāo)進(jìn)行探測,判斷攻擊IP下的資產(chǎn)類型,若發(fā)現(xiàn)目標(biāo)存在漏洞且具備肉雞特征,可上報裁判組并報警處置。

(2) 反向魚叉:

防守方在主動誘捕階段,通過在虛擬專用網(wǎng)蜜罐、郵箱蜜罐中放置包含木馬程序的文件或可執(zhí)行程序,通過提示下載、包含敏感信息等模式誘導(dǎo)攻擊者下載,若攻擊者在本地環(huán)境運行該文件后,防守方可對攻擊方本地信息進(jìn)行收集,上報裁判組并模擬報警處置。

總結(jié)

盡管欺騙偽裝類產(chǎn)品,目前依然存在不能覆蓋全網(wǎng)架構(gòu)和部分內(nèi)部員工熟悉內(nèi)部環(huán)境等局限性,但在日常安全運維中,如果你面臨安全人手不足的情況,它是一個和其他安全產(chǎn)品形成互補(bǔ)的很好的選項;尤其中小企業(yè)中,蜜罐產(chǎn)品應(yīng)成為主要的一個安全防護(hù)工具,它可以幫助你記錄很多有價值的數(shù)據(jù)和高質(zhì)量的預(yù)警。

原文地址:https://www.freebuf.com/articles/network/267528.html

本文題目:蜜罐如何在攻防演練中戰(zhàn)術(shù)部防?

本文地址:http://m.newbst.com/news37/204737.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供品牌網(wǎng)站設(shè)計、品牌網(wǎng)站制作、網(wǎng)站排名、外貿(mào)網(wǎng)站建設(shè)、網(wǎng)站維護(hù)、網(wǎng)站策劃

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 不同的服務(wù)器選硬件配置要看哪些方面? 2022-10-12

- 云原生開發(fā)將成為高級部署藍(lán)圖 2022-10-12

- 混合云和多云環(huán)境面臨的挑戰(zhàn) 2022-10-12

- wlan是什么意思wlan是什么原理 2022-10-12

- 什么是空間備案?和域名備案有什么區(qū)別? 2022-10-12

- 云計算技術(shù)將如何發(fā)揮作用 2022-10-12

- 免費ssl服務(wù)器證書怎么樣?如何申請? 2022-10-12

- 如何判斷瀏覽器是否被劫持怎樣預(yù)防瀏覽器被劫持 2022-10-12

- 改善數(shù)據(jù)中心運營的6個完美實踐 2022-10-12

- 降低云計算成本的5種方法 2022-10-12

- 云計算適合什么人學(xué)?云計算適合女生學(xué)嗎? 2022-10-12

- 證書服務(wù)是什么 2022-10-12

- 如何判斷網(wǎng)站是否需要選擇高防服務(wù)器 2022-10-12

- Windows服務(wù)器安全配置小結(jié) 2022-10-12

- 什么叫PKI(公鑰基礎(chǔ)設(shè)施建設(shè))ca證書種類包括哪些 2022-10-12

- CA數(shù)字證書申請流程 2022-10-12

- ssl證書申請怎么做?申請證書的好處是什么? 2022-10-12

- 企業(yè)遷移到云服務(wù)時要考慮的六個問題 2022-10-12

- 云計算和大數(shù)據(jù)成為了一個行業(yè)的標(biāo)配 2022-10-12