OpenSSL修復(fù)了嚴重的DoS和證書驗證漏洞

2022-10-03 分類: 網(wǎng)站建設(shè)

OpenSSL 是一個常用的軟件庫,用于構(gòu)建需要建立安全通信的網(wǎng)絡(luò)應(yīng)用和服務(wù)器。近日,OpenSSL 項目針對潛伏在 OpenSSL 產(chǎn)品中的兩個高危漏洞 CVE-2021-3449 和 CVE-2021-3450 發(fā)布了公告。

這兩個漏洞包括:

CVE-2021-3449:由于 NULL 指針取消引用而導(dǎo)致的拒絕服務(wù)(DoS)漏洞,只影響 OpenSSL 服務(wù)器實例,而不影響客戶端。 CVE-2021-3450:不正確的 CA 證書驗證漏洞,同時影響服務(wù)器和客戶端實例。 單行代碼即可修復(fù) DoS 漏洞

如果在重新協(xié)商的過程中,客戶端發(fā)送了一個惡意的 ClientHello 消息,OpenSSL TLS 服務(wù)器中的 DoS 漏洞(CVE-2021-3449)就會導(dǎo)致服務(wù)器崩潰。

公告指出,"如果 TLSv1.2 重新協(xié)商的 ClientHello 省略了 signature_algorithms 擴展(在初始的 ClientHello 中存在),但包含了 signature_algorithms_cert 擴展,那么就會導(dǎo)致 NULL 指針取消引用,從而導(dǎo)致崩潰和拒絕服務(wù)攻擊。"

該漏洞只影響運行在 1.1.1 和 1.1.1j 版本之間(包括兩者)且需要同時啟用 TLSv1.2 和重新協(xié)商的 OpenSSL 服務(wù)器。然而,由于這是這些 OpenSSL 服務(wù)器版本的默認配置,許多活躍的服務(wù)器可能都存在這個潛在的漏洞,而 OpenSSL 客戶端則不受該漏洞影響。

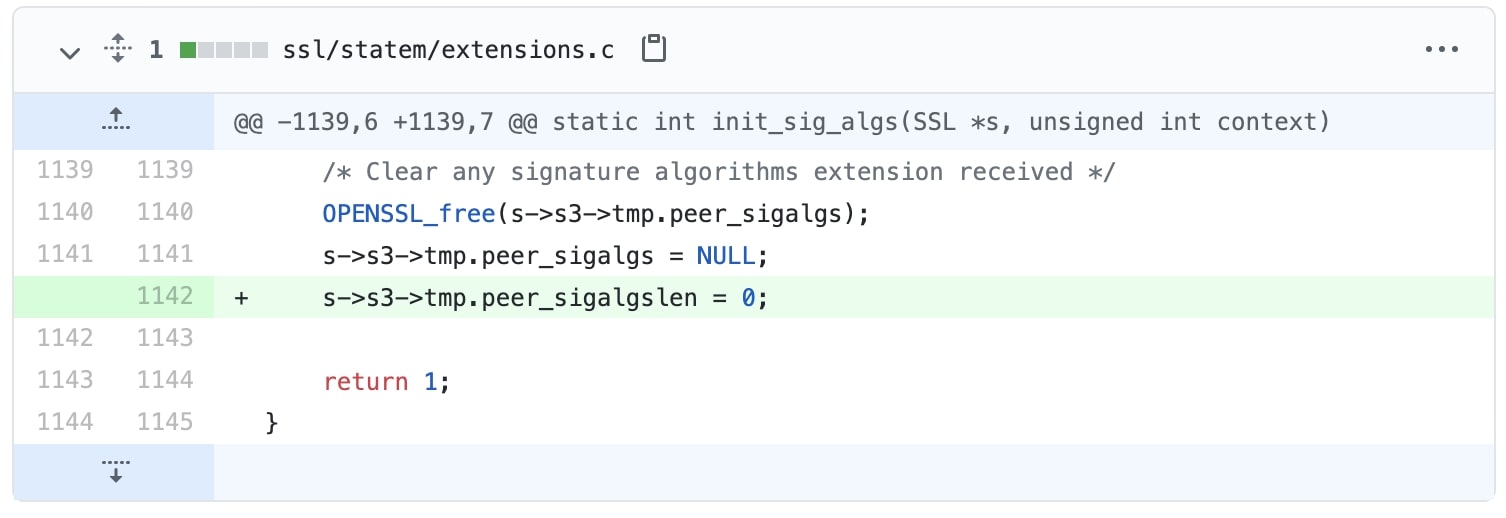

幸運的是,修復(fù)這個 DoS 漏洞十分簡單,只需要將 peer_sigalgslen 設(shè)置為 0 即可。

該漏洞由諾基亞的工程師 Peter Kästle 和 Samuel Sapalski 發(fā)現(xiàn),他們也提供了上圖所示的修復(fù)方法。

CA 證書漏洞

繞過 CA 證書驗證的漏洞 CVE-2021-3450 則與 X509_V_FLAG_X509_STRICT 標志有關(guān)。

OpenSSL 使用此標志來禁止對損壞的證書使用替代方法,并嚴格要求根據(jù) X509 規(guī)則對證書進行驗證。然而,由于一個回歸錯誤,OpenSSL 1.1.1h 及以上版本(但不包括修復(fù)后的 1.1.1k 版本)都會受到這個漏洞的影響,因為在這些版本中這個標志并沒有被默認設(shè)置。

該公告指出,"從 OpenSSL 1.1.1h 版本開始增加了一項檢查,以禁止在鏈中顯式編碼 elliptic curve 參數(shù)的證書,這是附加的嚴格檢查。但是,這項檢查的實現(xiàn)中出現(xiàn)了一個錯誤,意味著之前確認鏈中證書是有效 CA 證書的檢查結(jié)果被覆蓋了"。

目前上述這兩個漏洞都不會影響 OpenSSL 1.0.2,并且這兩個漏洞都在 OpenSSL 1.1.1k 中得到了修復(fù),官方建議用戶升級到這個版本以保護他們的實例。

本文地址:https://www.oschina.net/news/134860/openssl-fixes-severe-dos-vulnerabilities

文章標題:OpenSSL修復(fù)了嚴重的DoS和證書驗證漏洞

URL分享:http://m.newbst.com/news46/201096.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供全網(wǎng)營銷推廣、ChatGPT、網(wǎng)站排名、用戶體驗、網(wǎng)站制作、營銷型網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 中國云計算市場激增軟件國產(chǎn)替代趨勢明顯 2022-10-03

- 如何有效規(guī)劃云存儲的可擴展性 2022-10-03

- 網(wǎng)站怎么申請ssl證書是合理的,配置該證書的好處 2022-10-03

- 建網(wǎng)站所使用的圖片有什么要求? 2022-10-03

- 歐洲vps怎么選?歐洲vps挑選的7點技巧 2022-10-03

- 采用邊緣計算的6個理由 2022-10-03

- 云計算的自動化至關(guān)重要 2022-10-03

- 新需求下,數(shù)據(jù)中心如何實現(xiàn)高質(zhì)量發(fā)展? 2022-10-03

- 香港云主機自己可以提升安全性? 2022-10-03

- 如何驗證https證書是否正確? 2022-10-03

- 傳統(tǒng)架構(gòu)發(fā)生深刻變化,分布式云存儲將成為新一代基礎(chǔ)設(shè)施 2022-10-03

- 服務(wù)器的這個四個因素直接決定了服務(wù)器的價格 2022-10-03

- CN2服務(wù)器是什么意思?租用香港CN2服務(wù)器有哪些優(yōu)勢? 2022-10-03

- 未來三到五年的IT架構(gòu)迭代升級:傳統(tǒng)、云與邊緣計算的混合路徑 2022-10-03

- 美國VPS服務(wù)器究竟好不好 2022-10-03

- 網(wǎng)絡(luò)日志管理合規(guī)的重要性 2022-10-03

- 網(wǎng)站服務(wù)器怎么選? 2022-10-03

- 可信的ssl證書知多少 2022-10-03

- https安全證書下載時的注意事項有哪些? 2022-10-03