如何基于K3s構(gòu)建云原生邊緣基礎(chǔ)設(shè)施?

2022-10-08 分類: 網(wǎng)站建設(shè)

Kubernetes正在通過數(shù)據(jù)中心尋找一條從云端通向邊緣的道路。早些時候,Kubernetes還被認為是運行在公有云上的超大規(guī)模工作負載。近幾年,企業(yè)開始將Kubernetes應(yīng)用于數(shù)據(jù)中心。它最終成為在混合云和多云環(huán)境中運行工作負載的一致和統(tǒng)一的基礎(chǔ)設(shè)施層。

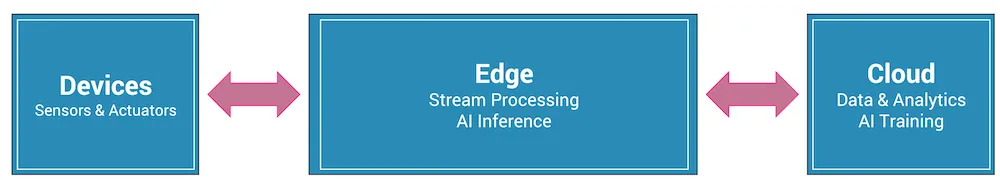

物聯(lián)網(wǎng)和人工智能的興起,促使業(yè)界在將計算能力向數(shù)據(jù)靠攏,這就成為邊緣計算層。

邊緣計算是邊緣設(shè)備和云端/數(shù)據(jù)中心的中介。它基于業(yè)務(wù)邏輯提取設(shè)備的數(shù)據(jù),同時提供實時分析。它作為數(shù)據(jù)源頭和云之間的通道,極大地降低了由于往返云端可能出現(xiàn)的延遲。由于邊緣可以對需要發(fā)送到云端的數(shù)據(jù)進行處理和過濾,因此也降低了帶寬成本。最后,邊緣計算將通過本地處理和存儲幫助企業(yè)實現(xiàn)數(shù)據(jù)的本地化和對數(shù)據(jù)的管理主權(quán)。

邊緣計算充分利用了云平臺的基礎(chǔ)服務(wù),如數(shù)據(jù)提取、數(shù)據(jù)處理、流分析、存儲、設(shè)備管理和機器學(xué)習(xí)推理等。

Kubernetes正迅速成為邊緣計算的選基礎(chǔ)設(shè)施。敏捷性、規(guī)模性和安全性的承諾正逐漸延伸到邊緣基礎(chǔ)設(shè)施。基于CI/CD和GitOps的現(xiàn)代軟件交付機制使得管理運行在邊緣的應(yīng)用程序變得容易。部署在邊緣位置的數(shù)萬個Kubernetes集群由Anthos、Arc、Tanzu和Rancher等管理平臺進行管理。

邊緣的構(gòu)成

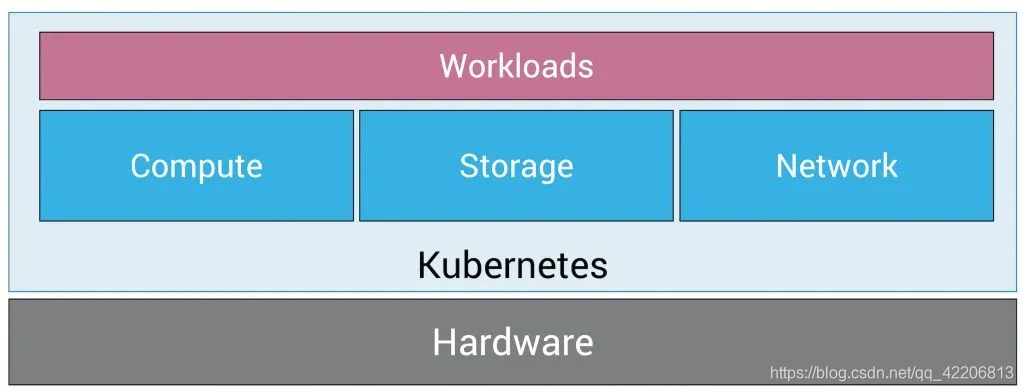

其實,計劃在邊緣運行Kubernetes的用戶沒有太多選擇,他們必須從云原生生態(tài)系統(tǒng)中最好的開源軟件和商業(yè)軟件中組裝堆棧。

商業(yè)化的Kubernetes發(fā)行版并沒有針對在資源有限的環(huán)境中進行優(yōu)化。部署在邊緣的Kubernetes發(fā)行版應(yīng)該占用較小的空間,并且不會影響API的一致性和兼容性。

邊緣的存儲是基礎(chǔ)設(shè)施的關(guān)鍵構(gòu)件之一。它必須支持處理非結(jié)構(gòu)化數(shù)據(jù)集、NoSQL數(shù)據(jù)庫和共享文件系統(tǒng)的有狀態(tài)工作負載的各種需求。它應(yīng)該具有定期拍攝數(shù)據(jù)快照并將其存儲在云中的能力。而遷移和災(zāi)難恢復(fù)等高級能力可以使邊緣計算層具有彈性。

網(wǎng)絡(luò)層應(yīng)該為運行在邊緣的工作負載提供安全性和隔離性。在大多數(shù)情況下,邊緣基礎(chǔ)設(shè)施由多個組共享。例如,在智慧建筑的用例中,同一個邊緣集群可能為每個樓層運行工作負載。集群管理員應(yīng)該能夠應(yīng)用網(wǎng)絡(luò)策略,防止在一個命名空間中運行的應(yīng)用程序訪問另一個命名空間的應(yīng)用數(shù)據(jù)。并且網(wǎng)絡(luò)層應(yīng)通過入侵檢測和聲明式策略提供安全性。

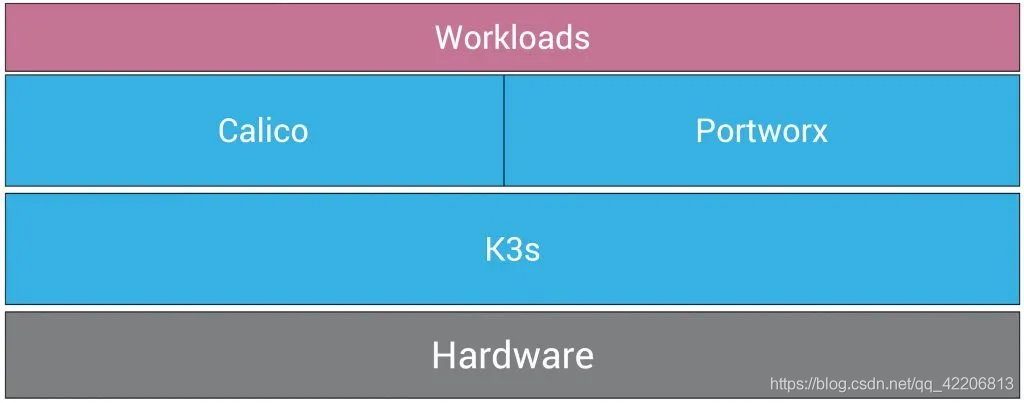

由Rancher Labs推出的K3s是一款輕量級Kubernetes發(fā)行版,它針對邊緣場景進行了優(yōu)化。雖然K3s是Kubernetes的簡化版、迷你版,但它并沒有影響API的一致性和功能。

從Kubectl到Helm再到Kustomize,幾乎所有的云原生生態(tài)中的工具都能無縫地與K3s一起工作。事實上,K3s是一個經(jīng)過CNCF認證的、符合要求的Kubernetes發(fā)行版,可以在生產(chǎn)環(huán)境中部署。最近,K3s捐獻給CNCF,成為一個沙箱項目。幾乎所有在基于上游Kubernetes發(fā)行版的集群中運行的工作負載都能保證在K3s集群上運行。

K3s通過協(xié)調(diào)運行在邊緣的基礎(chǔ)設(shè)施和工作負載,有效地解決了計算層的問題。

Portworx:容器云原生存儲層

Portworx是一個為容器和微服務(wù)構(gòu)建的軟件定義存儲平臺。它將多個存儲設(shè)備抽象化,為云原生應(yīng)用暴露出一個統(tǒng)一的、覆蓋式的存儲層。

Portworx的關(guān)鍵差異化因素之一是容器顆粒式存儲卷。與其他存儲產(chǎn)品不同,Portworx暴露了一個統(tǒng)一的覆蓋存儲層,可以適應(yīng)不同的用例。例如,存儲管理員可以定義一個旨在以高可用模式運行NoSQL數(shù)據(jù)庫的存儲類,同時為共享卷創(chuàng)建另一個存儲類。這兩種方案都是基于同一個存儲后端,而不需要管理兩個不同的存儲層。

邊緣計算層處理各種工作負載,包括流媒體、數(shù)據(jù)存儲、分析、復(fù)雜事件處理和AI推理。其中一些工作負載需要專用的存儲卷,而其他工作負載則需要共享卷。例如,服務(wù)于AI推理的多個pod將共享同一個填入ML模型的存儲卷。同時,message broker需要一個專用卷來持久化消息。

Portworx通過統(tǒng)一的方法消除了管理多個存儲層的痛苦。其中的一些功能,如快照、調(diào)度備份、遷移、集成RBAC和預(yù)測性容量規(guī)劃等,使得Portworx成為邊緣的理想選擇。

目前,最新版本Portworx 2.6已經(jīng)正式支持K3s。

Calico項目:邊緣的安全網(wǎng)絡(luò)

Calico為Kubernetes帶來了細粒度的網(wǎng)絡(luò)策略。雖然Kubernetes對基于角色的訪問控制(RBAC)有廣泛的支持,但上游Kubernetes發(fā)行版中提供的默認網(wǎng)絡(luò)棧并不支持細粒度的網(wǎng)絡(luò)策略。Calico通過允許和拒絕Kubernetes工作負載的流量來提供細粒度的控制。

對于DevOps來說,將應(yīng)用程序有邏輯地分組到Kubernetes命名空間中是一種常見的做法。在邊緣計算場景中,一個K3s集群可能會運行多個由命名空間分隔的工作負載。Calico通過聲明式策略實現(xiàn)了命名空間的強隔離。通過這些策略,傳感器流式傳輸?shù)臄?shù)據(jù)將被授權(quán)的應(yīng)用提取和處理。

Calico帶有內(nèi)置的入侵檢測功能,可以識別可疑的活動。多云聯(lián)邦的多集群管理,使其能夠從統(tǒng)一的管理界面中輕松管理分布式邊緣基礎(chǔ)設(shè)施。并且只要對安裝過程稍作修改,Calico就可以輕松地與K3s集成。

在接下來的教程中,我將帶大家了解如何配置基于K3s、Portworx和Calico的邊緣集群。在隨后的部分中,我們還將探索利用該解決方案堆棧進行AIoT部署。保持關(guān)注喲!

作者簡介

Janakiram MSV是Janakiram & Associates的首席分析師,也是國際信息技術(shù)學(xué)院的兼職教師。他也是Google Qualified Developer、亞馬遜認證解決方案架構(gòu)師、亞馬遜認證開發(fā)者、亞馬遜認證SysOps管理員和微軟認證Azure專業(yè)人員。

Janakiram是云原生計算基金會的大使,也是首批Kubernetes認證管理員和Kubernetes認證應(yīng)用開發(fā)者之一。他曾在微軟、AWS、Gigaom Research等知名公司工作。

分享文章:如何基于K3s構(gòu)建云原生邊緣基礎(chǔ)設(shè)施?

鏈接分享:http://m.newbst.com/news8/203608.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站設(shè)計公司、商城網(wǎng)站、定制網(wǎng)站、網(wǎng)站建設(shè)、手機網(wǎng)站建設(shè)、移動網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 提高數(shù)據(jù)中心運營彈性的七個要點 2022-10-08

- 認識容器,讓我們從它的歷史開始聊起 2022-10-08

- SSL免費證書申請 2022-10-08

- HTTPS加密是什么 2022-10-08

- symantecssl證書怎么樣?價格多少? 2022-10-08

- 專家對云遷移策略的建議 2022-10-08

- 云計算或?qū)檫\營商帶來“第二桶金” 2022-10-08

- 13個優(yōu)秀云成本管理工具 2022-10-08

- http證書的基本意義以及作用 2022-10-08

- 網(wǎng)站應(yīng)該選擇哪種服務(wù)器比較好? 2022-10-08

- 服務(wù)器之家淺談服務(wù)器共享帶寬和獨享帶寬的區(qū)別 2022-10-08

- 服務(wù)器如何托管 2022-10-08

- iis7ssl證書的意義是什么?怎么去部署? 2022-10-08

- HTTPS證書公司比較 2022-10-08

- SSL證書有哪些分類以及申請SSL證書有哪些好處? 2022-10-08

- HTTPS網(wǎng)站加密過程詳解 2022-10-08

- https證書不被信任的多種原因以及多種解決辦法 2022-10-08

- 為什么租用香港站群服務(wù)器 2022-10-08

- 云計算災(zāi)難恢復(fù)優(yōu)秀實踐 2022-10-08