利用Opera瀏覽器中存儲的XSS漏洞讀取本地文件

2022-10-11 分類: 網站建設

Opera 管理著一個漏洞賞金計劃,研究人員可以在該計劃中報告 Opera 軟件中的漏洞并獲得獎勵。

這篇文章就是我發現的一個漏洞——網頁可能會從用戶那里檢索本地文件的屏幕截圖。

考慮到 Opera 是基于 Chromium 的,我做的第一件事就是下載一個新版本的 Opera 瀏覽器,并查看他們添加的新功能。其中一項功能稱被為Opera Pinboard,“Pinboard”功能,允許用戶創建圖釘板并分享圖釘,它基本上是一個筆記/書簽保護程序,可以與其他用戶共享,你可以向其中添加文本、圖像和鏈接。

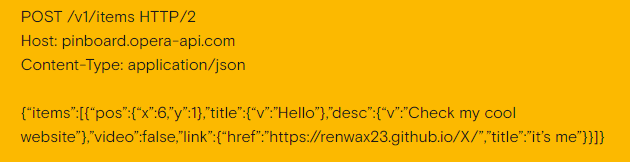

此服務的 URI 是 https://pinboard.opera.com/。但是,在 Opera 中打開此頁面時,我被重定向到了 Opera:pinboards。 opera: scheme是 Opera 中的一個特殊位置,類似于 Chrome 的 chrome:,并且具有普通頁面沒有的特殊權限。通過使用網絡代理,我發現在將新鏈接作為 pin 添加到我的 pinboard 時,一個請求會被發送到pinboard.opera-api.com,如下所示:

標簽內的 URI 由瀏覽器解析,并發送到 pinboard API,然后添加到 opera:pinboards 中的本地版本。

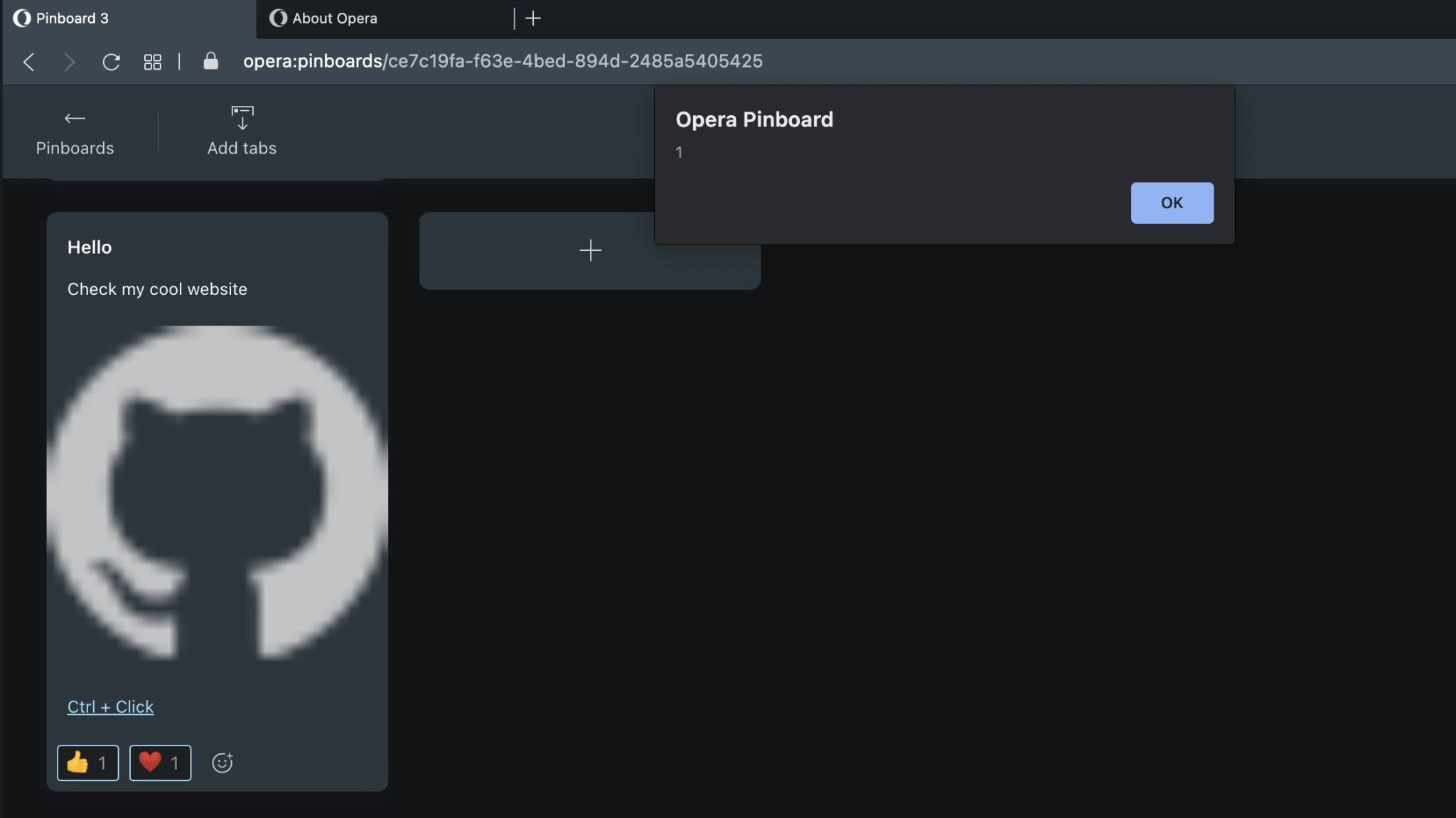

我的想法是,如果我可以向鏈接到 javascript URI 的 opera:pinboards 添加一個 pin,我就可以從特權方案中執行跨站點腳本 (XSS)。在執行了許多測試之后,我發現固定 URI javascript:@opera.com 是可能的,并且它在我的 pinboard 中顯示為一個可點擊的鏈接!這樣,我們就有了 XSS!

經過多次嘗試,我最終想出了有效載荷 javascript:'@opera.com/';alert(1),它在我的pinboard內單擊時會導致彈出窗口。但是,有一個小問題:pinboard 界面中的標簽使用了屬性 target=_blank,這意味著在頁面上點擊的任何鏈接都會在新窗口中被打開,并且不會在頁面內執行 javascript。幸運的是,有一個小技巧:如果你命令 (Ctrl) + 單擊或中鍵單擊鏈接,代碼會成功運行。

通過在opera:pinboards 頁面上使用簡單的XSS,我想展示比點擊鏈接時簡單地彈出一個更大的影響。

如前所述,opera: scheme比普通網頁擁有更多權限:它還可以訪問一些本機函數調用,并允許查看其他選項卡,繞過瀏覽器的同源策略 (SOP)。它還允許加載文件:scheme,可用于查看本地文件。然而,它不允許所有原生函數被使用,這將允許完全控制和訪問其他標簽,例如,注入javascript將復制整個頁面的內容并發送到我的服務器。

這樣,我就制作了一個腳本來執行以下操作:

使用本機函數 chrome.tabs.create 創建一個新選項卡,在本示例中,新選項卡打開 file:///etc/passwd。 使用 Opera Pinboards 用于創建 pin 縮略圖的相同函數 opr.pinboardPrivate.getThumbnail 創建打開的選項卡的屏幕截圖。將截圖以base64編碼的PNG格式發送到我的服務器,然后我就可以查看它了。

創建一個新的 pinboard 來導入腳本以執行上述所有這些步驟,我添加了一個新 pin,當點擊它時,會發送我盜竊的 /etc/passwd 文件的屏幕截圖。我通過BugCrowd頁面向Opera發送了這個概念的視頻證明。

目前本文所講的這個漏洞已經被修復。

分享名稱:利用Opera瀏覽器中存儲的XSS漏洞讀取本地文件

文章路徑:http://m.newbst.com/news9/204609.html

成都網站建設公司_創新互聯,為您提供網頁設計公司、Google、定制開發、面包屑導航、網站改版、用戶體驗

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 還原CloudflareCDN漏洞被利用的過程 2022-10-11

- 邊緣計算與5G對未來渠道業務的影響 2022-10-11

- 通配符證書是什么證書?有哪些作用? 2022-10-11

- 如何選擇美國主機? 2022-10-11

- 服務器租用時要注意哪些性能指標? 2022-10-11

- 什么是免備案云主機 2022-10-11

- 香港服務器共享帶寬和獨享帶寬有什么區別 2022-10-11

- 云計算正在顛覆建筑行業的項目管理 2022-10-11

- 網站提示SSL連接出錯的原因 2022-10-11

- 什么叫云主機?云主機的特點體現在哪里? 2022-10-11

- 數據中心如何作為計算單元使其自動化開放網絡 2022-10-11

- SSL證書格式是什么? 2022-10-11

- 如何選擇可靠又穩定的海外服務器 2022-10-11

- 站長購買海外服務器這些方面要留意 2022-10-11

- 云計算存儲技術基礎之存儲虛擬化 2022-10-11

- 新加坡服務器貴嗎?租用新加坡服務器有哪些優勢? 2022-10-11

- 美國服務器中的CN2線路怎么樣? 2022-10-11

- iis6https證書如何獲取 2022-10-11

- 怎樣為網站申請免費ssl證書需要注意哪些? 2022-10-11