ssh的使用、配置全程實操(sftp、密鑰對驗證、TCPWrappers策略應用),可跟做

一、ssh基本配置

開兩臺centos系統(tǒng)7-1(服務端)、7-2(客戶端)

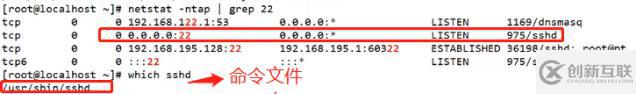

用xshell連接,證明sshd的22端口開放出來了

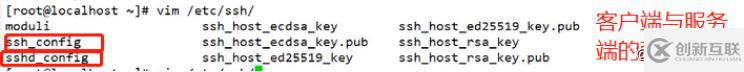

配置文件所在位置

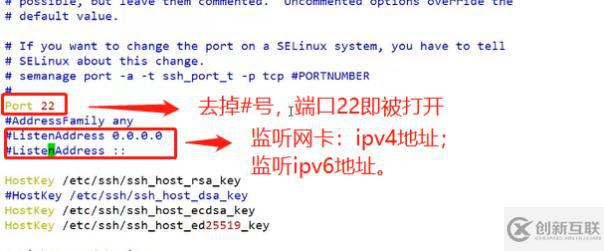

進入服務端配置文件,進行一系列配置:端口22功能打開等等

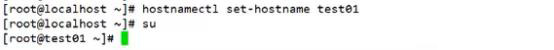

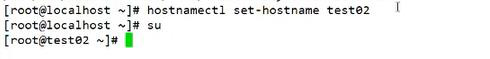

為區(qū)分兩個系統(tǒng)用戶,我們分別將其用戶名設為test01、test02,接著進行遠程登陸。

我們注重客戶提出的每個要求,我們充分考慮每一個細節(jié),我們積極的做好成都做網(wǎng)站、成都網(wǎng)站建設服務,我們努力開拓更好的視野,通過不懈的努力,成都創(chuàng)新互聯(lián)公司贏得了業(yè)內(nèi)的良好聲譽,這一切,也不斷的激勵著我們更好的服務客戶。 主要業(yè)務:網(wǎng)站建設,網(wǎng)站制作,網(wǎng)站設計,小程序設計,網(wǎng)站開發(fā),技術開發(fā)實力,DIV+CSS,PHP及ASP,ASP.Net,SQL數(shù)據(jù)庫的技術開發(fā)工程師。

輸入訪問命令,即可連接并進行一系列操作

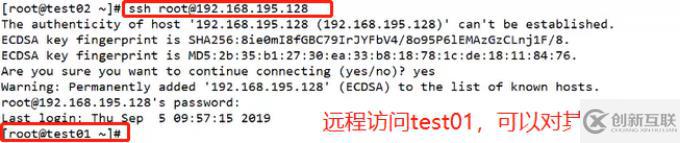

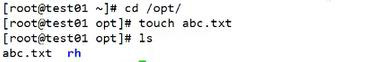

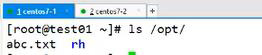

可在對方的opt下創(chuàng)建abc文本,進行遠程操作

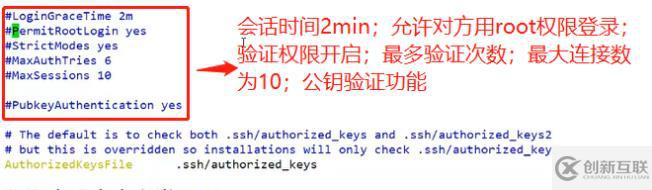

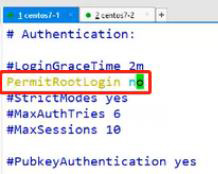

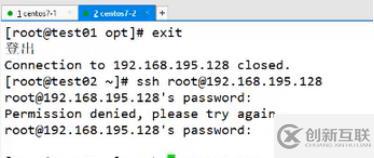

回到7-1的服務端,進ssh配置文件,更改不允許對方用root身份登陸,保存退出。即在客戶端用root身份不可登陸,即使有密碼也無法登陸。

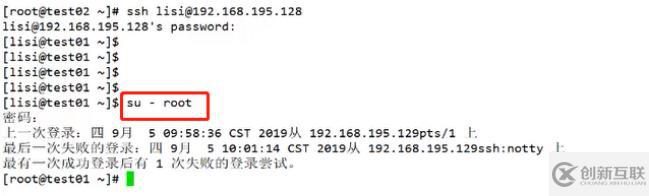

但隨之而來的問題,我們先用普通用戶lisi登陸服務端,接著可切換到服務器的root用戶,可實現(xiàn)跳板登陸

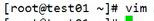

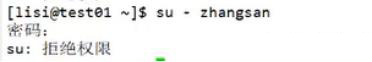

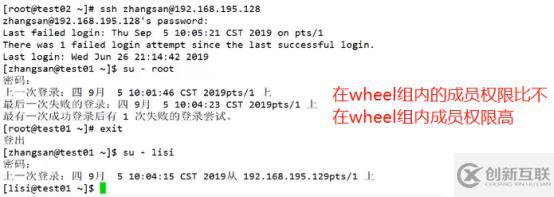

解決:進行pam模塊驗證,開啟功能,即不在wheel組內(nèi)成員不可用su命令切換用戶。

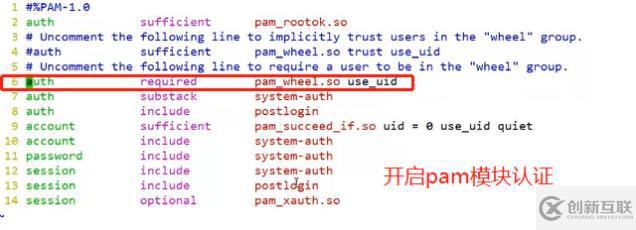

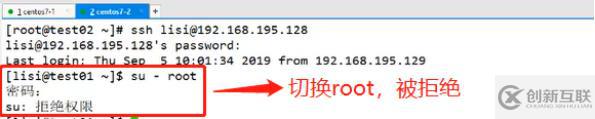

在客戶端用lisi登陸,并用su切換root,被拒絕。并且切換同級別權限的zhangsan,也不能切換。(pam驗證開啟非常重要,加大系統(tǒng)安全)

結論:不在wheel組內(nèi)平級用戶也切換不了,zhangsan在wheel組內(nèi),可切換為lisi用戶,也可切換root用戶。

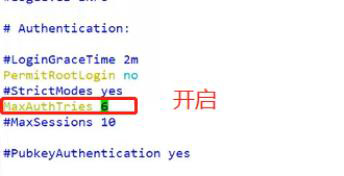

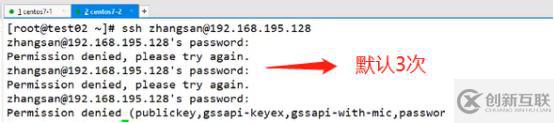

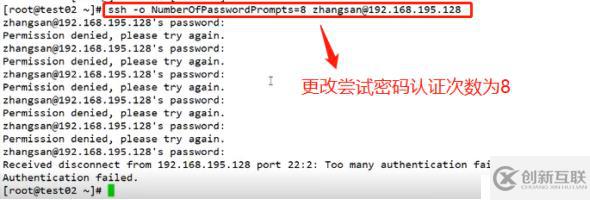

開啟最大驗證次數(shù)功能,卻發(fā)現(xiàn)默認驗證3次。

要想驗證次數(shù)變?yōu)?,那么我們就要更改驗證次數(shù)為8,即驗證最大次數(shù)從默認的3變?yōu)榱?。

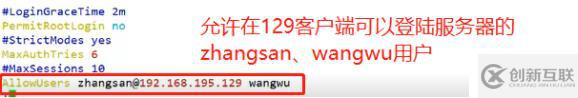

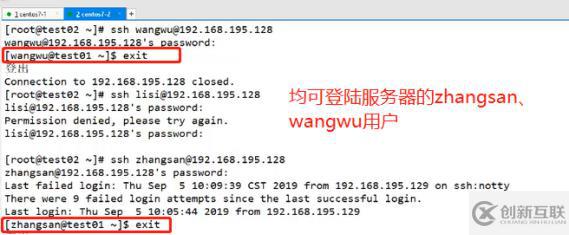

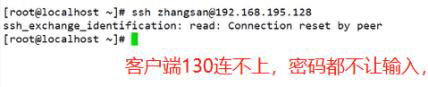

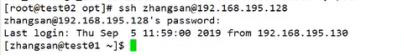

回到服務器7-1,配置文件中插入白名單,即皆可登陸服務器的zhangsan和wangwu用戶

此時我們還需在開一臺centos7-3,IP為129.168.195.130,登陸服務器wangwu(配置文件中沒設置wangwu允許登陸的ip,可從任意終端登陸)

結論:白名單上為僅允許,名單上有的條目可以去執(zhí)行,沒有的一概不能執(zhí)行;反之黑名單則為僅拒絕,即名單上的條目皆不可執(zhí)行。(在企業(yè)環(huán)境中建議使用白名單)

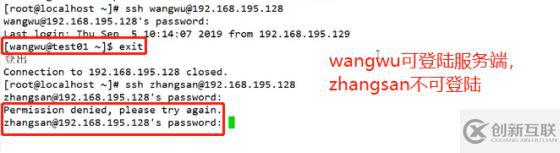

二、密鑰對進行身份驗證

在配置文件中開啟密鑰對驗證功能

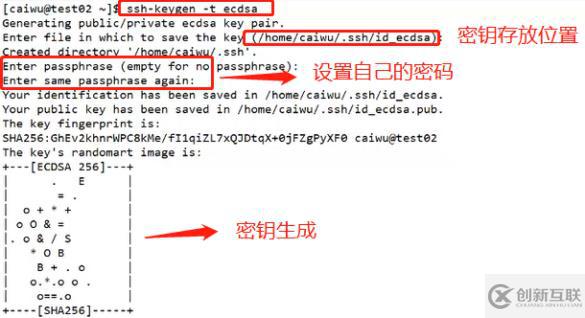

用7-2客戶端進行密鑰生成,用戶caiwu來驗證。

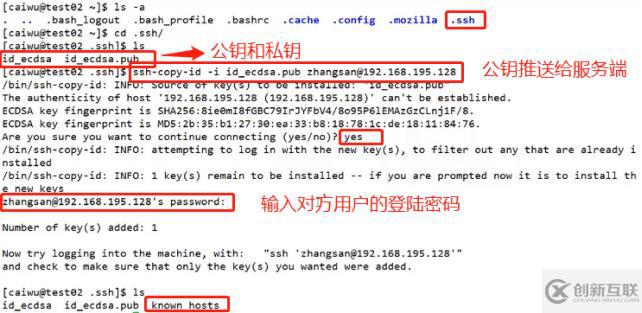

在家目錄下有公鑰和私鑰,推送公鑰給服務端,指定服務端用戶zhangsan,輸入對方登陸密碼,家目錄下生成一個known_hosts(內(nèi)有推送的服務端ip、加密方式ecdsa等)。

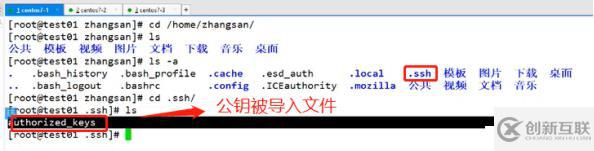

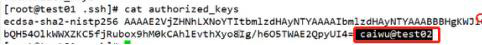

再次回到服務端,家目錄中已有公鑰導入文件。

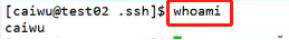

查看當前用戶方法

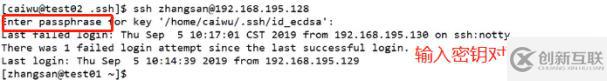

只有用caiwu用戶ssh遠程訪問服務器zhangsan用戶要用密鑰對驗證(每次驗證都要密鑰對驗證)。

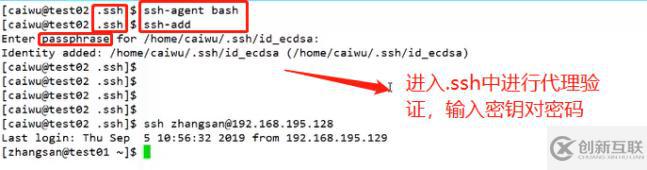

防止每次都要進行密鑰驗證,我們來設置只需一次驗證,之后可直接進入。

三、ssh客戶端

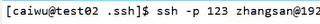

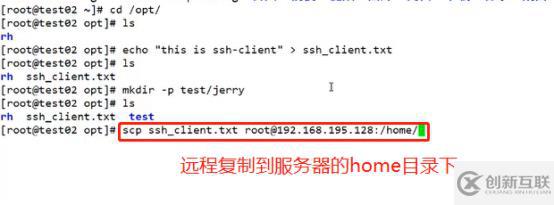

若服務器的端口改為123,那么在客戶端遠程訪問就要輸入以下命令,先開啟客戶端可用root用戶登陸的權限(復制操作要用到),刪除之前建立的白名單。

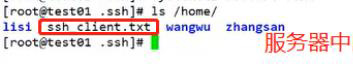

Scp遠程復制文件到服務器端。

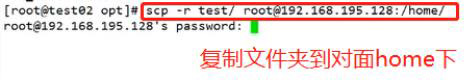

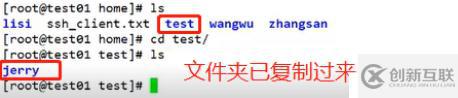

Scp遠程復制文件夾到服務器端。

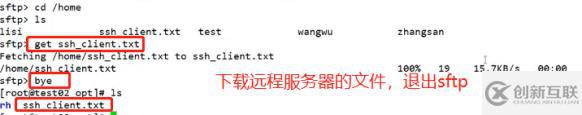

將之前opt下文件全部刪除,進行ssh安全下載文件。進行遠程連接后,會回到對方服務器的家目錄下

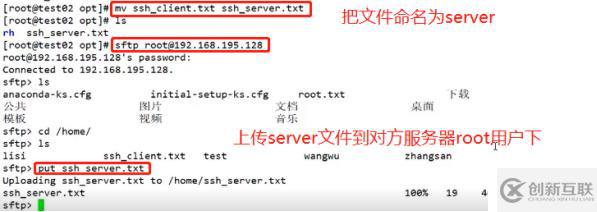

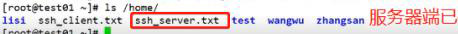

首先給文件改名server,進行ssh安全上傳文件server文件

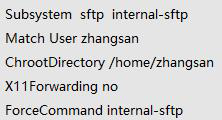

可以直接切換用戶目錄,進行任意更改文件。為限制只可訪問對方服務器的家目錄,我們研究出了一套方法。

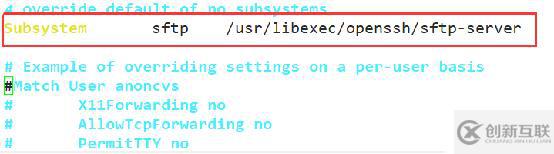

在配置文件中找到這一行注釋,并打開此功能。

并輸入一系列命令。

且權限必須為755,文件屬主、屬組必須是root。

四、TCP Wrappers

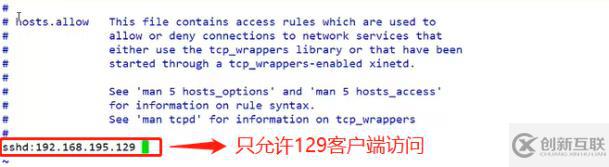

在配置之前,需要將黑白名單在ssh配置文件中刪除,否則配置策略應用時會重復。在/etc/hosts.allow中進行配置

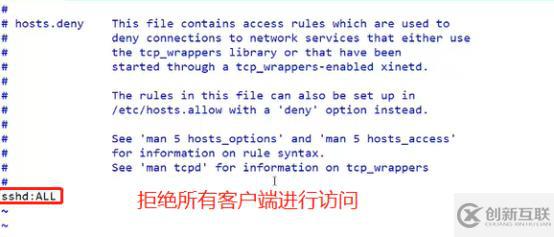

在/etc/hosts.deny中進行配置

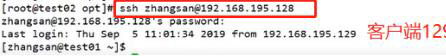

測試129客戶端能否訪問服務器,發(fā)現(xiàn)可以

測試130客戶端能否訪問服務器,發(fā)現(xiàn)被直接拒絕(黑白名單是允許輸入密碼,不一樣)

現(xiàn)在在兩個中配置兩個一樣的內(nèi)容:均為129,發(fā)現(xiàn)允許訪問。

結論:先檢查allow中,找到匹配則允許訪問。否則再檢查hosts.deny,找到則拒絕訪問;若兩個文件中都沒有內(nèi)容,則默認所有文件允許訪問。

分享文章:ssh的使用、配置全程實操(sftp、密鑰對驗證、TCPWrappers策略應用),可跟做

網(wǎng)站網(wǎng)址:http://m.newbst.com/article34/jeecpe.html

成都網(wǎng)站建設公司_創(chuàng)新互聯(lián),為您提供靜態(tài)網(wǎng)站、面包屑導航、用戶體驗、商城網(wǎng)站、網(wǎng)站維護、動態(tài)網(wǎng)站

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉載內(nèi)容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯(lián)

- 動態(tài)頁面生成靜態(tài)HTML頁面的問題 2017-02-28

- 動態(tài)網(wǎng)站制作了然于心才能更好選擇 2022-10-28

- 網(wǎng)頁設計幾種方式確保網(wǎng)站具有動態(tài)內(nèi)容 2015-09-05

- 生成靜態(tài)之靜態(tài)緩存和動態(tài)緩存 2016-10-30

- 上海網(wǎng)站建設常識之動態(tài)網(wǎng)站靜態(tài)網(wǎng)站 2020-07-07

- 行業(yè)動態(tài)網(wǎng)站后臺管理系統(tǒng)的安全隱患 2021-08-23

- 網(wǎng)站推廣中行業(yè)動態(tài)的引導功能重要嗎 2016-10-29

- 網(wǎng)站建設中的靜態(tài)網(wǎng)站與動態(tài)網(wǎng)站 2016-10-26

- 靜態(tài)網(wǎng)站生成和動態(tài)網(wǎng)站生成有什么區(qū)別? 2021-09-18

- 靜態(tài)網(wǎng)站跟動態(tài)網(wǎng)站在制作上有哪些區(qū)別呢 2016-11-12

- 成都網(wǎng)站建設怎樣區(qū)分靜態(tài)頁面、動態(tài)頁面、偽靜態(tài)頁面? 2017-01-13

- 動態(tài)網(wǎng)站環(huán)境在Linux中運用問題 2022-05-07