【緊急】Log4j又發(fā)新版2.17.0,只有徹底搞懂RCE漏洞原因,以不變應(yīng)萬變

2022-10-09 分類: 網(wǎng)站建設(shè)

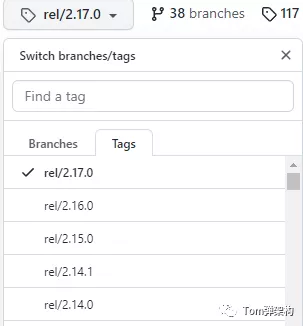

經(jīng)過一周時間的Log4j2 RCE事件的發(fā)酵,事情也變也越來越復(fù)雜和有趣,就連 Log4j 官方緊急發(fā)布了 2.15.0 版本之后沒有過多久,又發(fā)聲明說 2.15.0 版本也沒有完全解決問題,然后進而繼續(xù)發(fā)布了 2.16.0 版本。大家都以為2.16.0是最終終結(jié)版本了,沒想到才過多久又爆雷,Log4j 2.17.0橫空出世。

相信各位小伙伴都在加班加點熬夜緊急修復(fù)和改正Apache Log4j爆出的安全漏洞,各企業(yè)都瑟瑟發(fā)抖,連網(wǎng)警都通知各位站長,包括我也收到了湖南長沙高新區(qū)網(wǎng)警的通知。

我也緊急發(fā)布了兩篇教程,給各位小伙伴支招,我之前發(fā)布的教程依然有效。

【緊急】Apache Log4j任意代碼執(zhí)行漏洞安全風(fēng)險升級修復(fù)教程 【緊急】繼續(xù)折騰,Log4j再發(fā)2.16.0,強烈建議升級

雖然,各位小伙伴按照教程一步一步操作能快速解決問題,但是很多小伙伴依舊有很多疑惑,不知其所以然。在這里我給大家詳細分析并復(fù)現(xiàn)一下Log4j2漏洞產(chǎn)生的原因,純粹是以學(xué)習(xí)為目的。

Log4j2漏洞總體來說是通過JNDI注入惡意代碼來完成攻擊,具體的操作方式有RMI和LDAP等。

JNDI介紹 1、JNDI定義JNDI(Java Naming and Directory Interface,Java命名和目錄接口)是Java中為命名和目錄服務(wù)提供接口的API,JNDI主要由兩部分組成:Naming(命名)和Directory(目錄),其中Naming是指將對象通過唯一標(biāo)識符綁定到一個上下文Context,同時可通過唯一標(biāo)識符查找獲得對象,而Directory主要指將某一對象的屬性綁定到Directory的上下文DirContext中,同時可通過名稱獲取對象的屬性,同時也可以操作屬性。

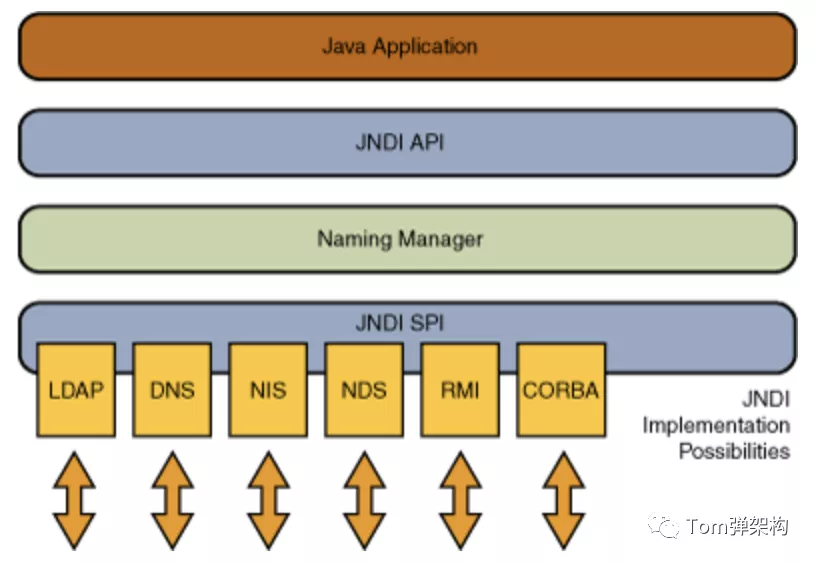

2、JNDI架構(gòu)Java應(yīng)用程序通過JNDI API訪問目錄服務(wù),而JNDI API會調(diào)用Naming Manager實例化JNDI SPI,然后通過JNDI SPI去操作命名或目錄服務(wù)其如LDAP, DNS,RMI等,JNDI內(nèi)部已實現(xiàn)了對LDAP,DNS, RMI等目錄服務(wù)器的操作API。其架構(gòu)圖如下所示:

Java通過JNDI API去調(diào)用服務(wù)。例如,我們大家熟悉的odbc數(shù)據(jù)連接,就是通過JNDI的方式來調(diào)用數(shù)據(jù)源的。以下代碼大家應(yīng)該很熟悉:

本文名稱:【緊急】Log4j又發(fā)新版2.17.0,只有徹底搞懂RCE漏洞原因,以不變應(yīng)萬變

網(wǎng)頁路徑:http://m.newbst.com/news3/203953.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站營銷、定制網(wǎng)站、定制開發(fā)、建站公司、網(wǎng)站制作、手機網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 裝SSL證書有什么用 2022-10-09

- https配置對網(wǎng)站有什么用處,https配置的流程解答 2022-10-09

- ssl證書公司 2022-10-09

- 使用VPS服務(wù)器建站的優(yōu)勢有哪些? 2022-10-09

- Ssl常見的錯誤還有解決方法 2022-10-09

- 使用Vps服務(wù)器建站有什么優(yōu)勢? 2022-10-09

- 數(shù)據(jù)中心告別柴發(fā)還需要多久? 2022-10-09

- Gartner公司認為組織加快云遷移將導(dǎo)致公共云支出激增 2022-10-09

- BT寶塔面板安全防護插件堡塔PHP安全防護使用教程 2022-10-09

- 什么是寶塔ssl證書有什么用途 2022-10-09

- 什么是邊緣DataFabric?為什么重要? 2022-10-09

- http證書購買怎么做https證書申請的流程 2022-10-09

- 如何找到優(yōu)秀的服務(wù)器虛擬化管理軟件 2022-10-09

- 免費ssl證書缺點免費ssl證書與付費ssl證書的區(qū)別 2022-10-09

- 內(nèi)網(wǎng)證書申請的基本步驟是什么呢 2022-10-09

- 為什么越來越多中小型企業(yè)選擇虛擬主機? 2022-10-09

- 為你的云團隊制定IT繼任計劃 2022-10-09

- 云主機是什么?如何購買VPS云主機? 2022-10-09

- 網(wǎng)站選擇服務(wù)器的時候怎么判斷帶寬要多大? 2022-10-09